13 сентября 2019 года в Министерстве юстиции РФ был зарегистрирован приказ ФСТЭК от 28.05.2019 № 106 «О внесении изменений в Требования о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах, утвержденные приказом Федеральной службы по техническому и экспортному контролю от 11 февраля 2013 г. № 17». Приказ ФСТЭК №17 о защите ГИС претерпел довольно большое количество изменений. Всего их 14. По большей части изменения затронули аттестацию и требования к средствам защиты информации (СрЗИ), также появились новые обязательные требования по обеспечению защиты информации (ЗИ) в ГИС в ходе ее эксплуатации и новые требования к центрам обработки данных (ЦОД).

Все это формирует основной насущный вопрос: "Что делать администраторам безопасности ГИС для выполнения обновленного приказа ФСТЭК №17?"

Разберемся с каждым из изменений далее.

Изменения в процедуре аттестации согласно обновленного приказа ФСТЭК №17

Согласно п. 17.4, аттестат соответствия теперь выдается на весь срок эксплуатации ГИС, но оператор (обладатель информации) в ходе эксплуатации ГИС должен обеспечивать поддержку соответствия СЗИ аттестату соответствия в рамках реализации мероприятий по защите.

Это означает, что в случае несоответствия СЗИ аттестату (например, при применении новых СрЗИ) необходимо выполнить повторную аттестацию ГИС.

В п. 17 после словосочетания «должностными лицами» добавили «работниками». Теперь данный пункт выглядит так: «Проведение аттестационных испытаний ГИС должностными лицами, работниками, осуществляющими проектирование и (или) внедрение СЗИ ГИС, не допускается». Следовательно, одни и те же работники организации не могут проводить аттестационные испытания и проектировать/внедрять СЗИ ГИС.

Приемочные испытания и аттестационные испытания можно совместить по решению заказчика (п. 17.2).

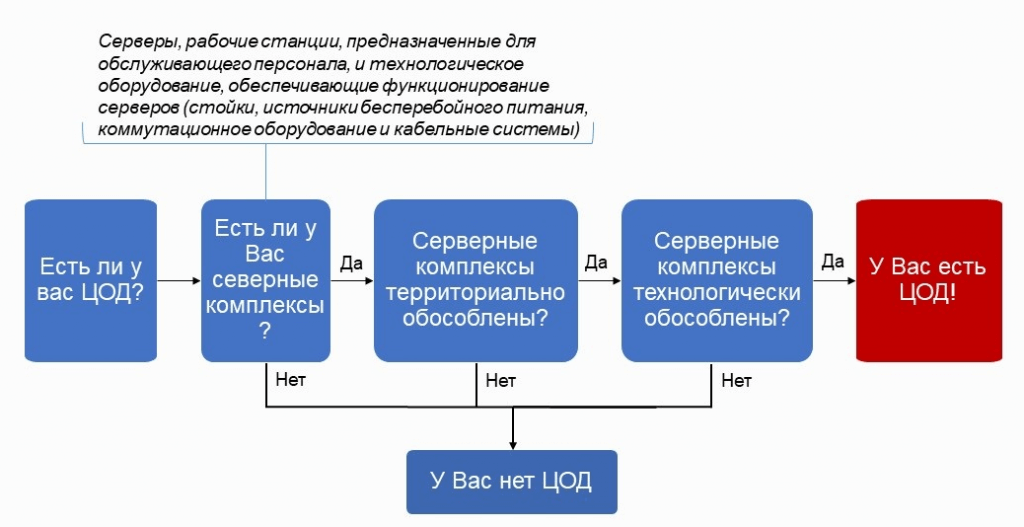

Новое определение – ЦОД

Центр обработки данных (далее – ЦОД) – технологически и территориально обособленные серверные комплексы, включая рабочие станции, предназначенные для обслуживающего персонала, и технологическое оборудование, обеспечивающие функционирование серверов (стойки, источники бесперебойного питания, коммутационное оборудование и кабельные системы). Таким образом, говоря простым языком, ЦОД – это территориально обособленная от ГИС серверная.

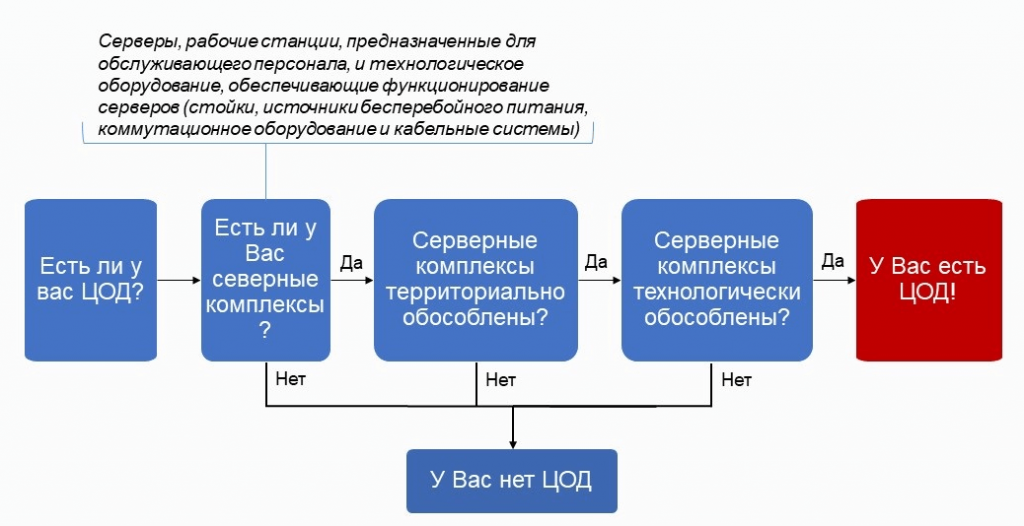

К защите ЦОД предъявляются следующие требования:

- обследование ЦОД (п.14.3);

- формирование модели угроз ЦОД (п. 14.3);

- определение класса защищенности (КЗ) ЦОД. КЗ ЦОД доложен быть выше или равен КЗ ГИС (п. 14.2);

- определение требования по защите информации (п. 14.4);

- блокирование актуальных угроз ЦОД. Для блокирования актуальных угроз ГИС могут быть применены СрЗИ ЦОД (п. 15.1) или дополнительные СрЗИ;

- если ГИС создается на базе ЦОД, то необходимо аттестовать ЦОД по требованиям приказа ФСТЭК №17 (17.6).

Дополнительные обязательные требования к СрЗИ

Согласно п. 26 Требований, для ГИС 1 класса защищенности необходимо применять СрЗИ 4 уровня доверия (УД) или выше, для ГИС 2 класса – 5 УД или выше, для ГИС 3 – 6 УД или выше. Данный пункт вступает в силу 1 июня 2020 года. УД должен указываться в сертификате соответствия СрЗИ. Следовательно, необходимо ждать обновленные сертификаты на СрЗИ к 01.06.2020 г.

Пункт 26.1 обязывает оператора применять сертифицированные при выполнении следующих условий:

- ГИС вновь проектируется или модернизируется;

- ГИС имеет доступ к сети «Интернет».

Новые мероприятия по обеспечению ЗИ (п. 18 приказа ФСТЭК №17)

Согласно п. 18 Требований, оператор в ходе эксплуатации СЗИ ГИС должен проводить следующие комплексы мероприятий:

- по планированию мер по защите информации в ГИС;

- по проведению периодического анализа угроз и уязвимостей безопасности информации в ГИС;

- по информированию и обучению персонала ГИС;

- требующих проведения аудита (пентеста).

Комплекс мероприятий по планированию мер по защите информации в ГИС включает:

- определение лиц, ответственных за планирование и контроль мероприятий по защите информации в ГИС;

- определение лиц, ответственных, за выявление инцидентов и реагирование на них;

- разработка, утверждение и актуализация плана мероприятий по защите информации в ГИС;

- определение порядка контроля выполнения мероприятий по обеспечению защиты информации в ГИС, предусмотренных утвержденным планом.

Для выполнения данных мероприятий оператор должен подготовить следующие организационно-распорядительные документы (ОРД):

- перечень лиц, ответственных за планирование и контроль мероприятий по защите информации в ГИС;

- перечень лиц, ответственных за выявление инцидентов и реагирование на них;

- план мероприятий по защите информации, в котором будет указан порядок контроля выполнения мероприятий.

Комплекс мероприятий по проведению периодического анализа угроз и уязвимостей безопасности информации в ГИС включает:

- выявление, анализ и устранение уязвимостей информационной системы;

- анализ изменения угроз безопасности информации в информационной системе;

- оценка возможных последствий реализации угроз безопасности в информационной системе.

Комплекс мероприятий по информированию и обучению персонала ГИС включает:

- информирование персонала ГИС о появлении актуальных угроз безопасности информации, о правилах безопасной эксплуатации ГИС;

- доведение до персонала ГИС требований по защите информации, а также положений — организационно-распорядительных документов по защите информации с учетом внесенных в них изменений;

- обучение персонала ГИС правилам эксплуатации отдельных СрЗИ;

- проведение практических занятий и тренировок с персоналом ГИС по блокированию угроз безопасности информации и реагированию на инциденты;

- контроль осведомленности персонала ГИС об угрозах безопасности информации и уровня знаний персонала по вопросам обеспечения защиты информации.

Комплекс мероприятий, требующих проведения аудита (пентеста):

- контроль (анализ) защищенности информации с учетом особенностей функционирования ИС (п. 18.7);

- анализ и оценка функционирования ИС и ее СЗИ, включая анализ и устранение уязвимостей и иных недостатков в функционировании СЗИ ИС (п. 18.7);

- выявление, анализ и устранение уязвимостей ИС (п. 18.2) – пентест.

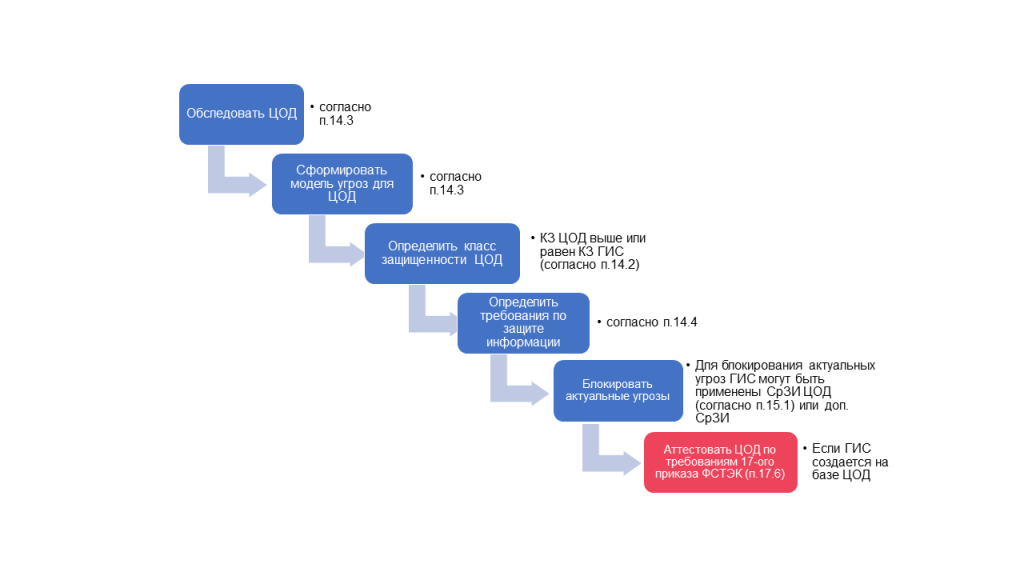

Что делать после смены положений Приказа ФСТЭК №17?

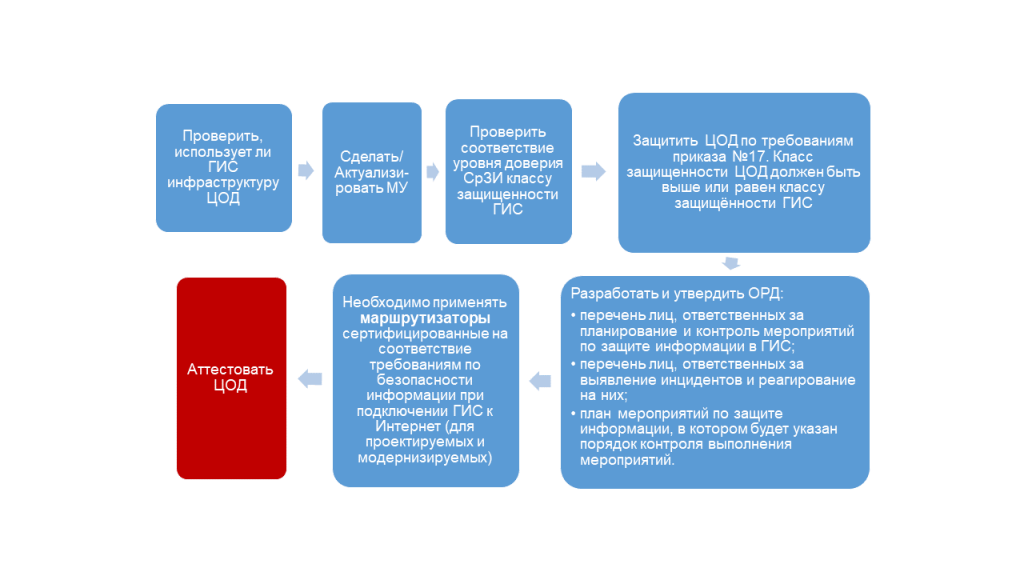

1. Проверить, использует ли ГИС инфраструктуру ЦОД;

2. Сделать/Актуализировать МУ;

3. Проверить соответствие уровня доверия СрЗИ классу защищенности ГИС;

4. Защитить ЦОД по требованиям приказа №17. Класс защищенности ЦОД должен быть выше или равен классу защищённости ГИС;

5. Разработать и утвердить ОРД:

- перечень лиц, ответственных за планирование и контроль мероприятий по защите информации в ГИС;

- перечень лиц, ответственных за выявление инцидентов и реагирование на них;

- план мероприятий по защите информации, в котором будет указан порядок контроля выполнения мероприятий.

6. Необходимо применять маршрутизаторы, сертифицированные на соответствие требованиям по безопасности информации при подключении ГИС к Интернет (для проектируемых и модернизируемых);

7. Аттестовать ЦОД.

Что делать, если аттестат уже есть?

- Необходимо проводить аудит (пентест) 1 раз в год для ГИС К1, 1 раз в два года для ГИС К2 и К3.

- Определить достаточность имеющихся мер по защите информации, актуализировать модель угроз.

- В случае несоблюдения требуемого уровня защищенности (недостаточности имеющихся мер по защите информации) информации, содержащейся в ГИС, Оператор обязан принять решение, о необходимости доработки (модернизации) ее СЗИ.

- В случае внесения изменений в СЗИ необходимо проводить повторную аттестацию ГИС.

Мы пишем о том, что делаем!

Решим все задачи по выполнению требований Приказа ФСТЭК № 17:

- проанализируем организацию режима защиты информации, определим достаточность имеющихся мер по защите информации и подготовим соответствующие рекомендации;

- проведем обследование Вашей инфраструктуры;

- определим перечень актуальных угроз нарушения информационной безопасности и уязвимостей в вашей ИС;

- организуем тестирование информационных систем на предмет проникновения и проведем анализ уязвимостей информационной безопасности (аудит/пентест);

- определим набор мер по нейтрализации угроз и подготовим технический проект на создание или модернизацию системы защиты информации, в т.ч. с учетом защиты Вашего ЦОД по требованиям Приказа ФСТЭК № 17;

- актуализируем организационно-распорядительную документацию по информационной безопасности;

- проведём аттестацию Вашего ЦОД, а также других требуемых объектов информатизации.