Для кого это необходимо срочно сделать?

При отсутствии защищенности сети для различных организаций могут возникать последствия

- Уголовная ответственность руководства

- Может привести к простоям производства

- Простой и брак

- Опасность жизни сотрудников

Последствия для компании

Риски кибератак постоянно растут. Планы злоумышленников становятся всё масштабнее, а тактики, техники и процедуры - эффективнее и незаметнее как для пользователя, так и для системы.

Финансовые потери вследствие выкупа

Если вас атаковали программы-вымогатели, то не торопитесь платить выкуп. Нет никакой гарантии, что вы получите ключ к расшифровке. К тому же, злоумышленник может оставаться в вашей сети и снова вас атаковать.

Максимально выплаченная сумма выкупа

В РФ

40 млн ₽

В мире

$40 млн

Глобальный ущерб от программ-вымогателей в 2021году

$20 млрд ₽

Максимально запрошенная сумма выкупа в РФ

250 млн ₽

В феврале 2022 года в даркнете выставили на продажу данные почти 87 тыс. посетителей московского торгового центра «Метрополис».

В сентябре 2021 года персональные данные 70% абонентов «ВымпелКома» оказались в свободном доступе.

Утечка данных

Разглашение информации - это огромные репутационные риски и убытки. А для кого-то и вовсе крах бизнеса.

Простой предприятия

Если вирус попал на один компьютер, то высока вероятность его распространения на всю локальную сеть. Это влечет за собой перебои в бизнес-процессах: недоступность сервисов, отсрочки обязательств, задержку поставок, проблемы с оформлением заказов и обслуживанием клиентов.

Кроме того, хакеры могут нарушить производственные процессы или вывести оборудование из строя. Атаки на промышленные объекты могут повлечь за собой техногенные катастрофы.

Сроки и стоимость восстановления инфраструктуры непредсказуемы

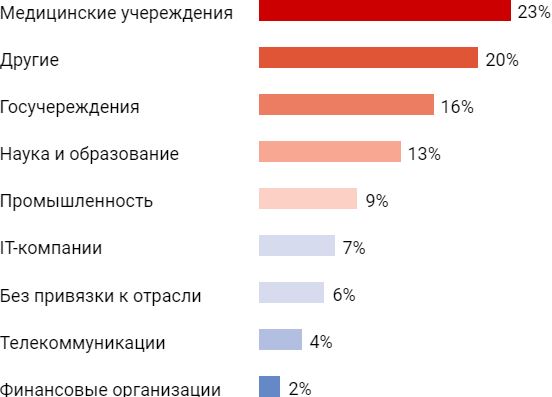

Распределение атак программ-вымогателей по отраслям

Наши специалисты оперативно проверят

Проверьте защищенность своей системы с помощью пентеста!

|

Стандартные средства защиты не способны обнаружить новые инструменты и способы проникновения. К тому же атаки могут осуществляться не напрямую, а через ваших партнеров, контрагентов и другие доверенные компании.

|

Что вы получите

Рекомендации по программным средствам защиты подходящими именного для Вашей системы:

- Сообщим об уязвимостях и бизнес-рисках (Формируем перечень только после ручной проверки, а не только сканерами);

- Дадим рекомендации для быстрого устранения, 80% проблем вы сможете решить сами ( силами ваших сотрудников) Если нет мы можем сделать это для Вас и за вас.

Повторно проведем проверку! Когда будут учтены все недостатки и внедрены рекомендации мы повторно проведем проверку! Для исключения ошибок! Бесплатно!

Первый шаг к безопасности - это аудит системы

Под защитой ИЦРС уже более 70 компаний

Помогаем бизнесу выявить все уязвимые места, через которые хакеры могут попасть в сеть, и даем рекомендации, как их устранить.

Проверим инфраструктуру на уязвимости и расскажем, как лучше защититься именно вам!

Не позволяйте хакерам испытывать на вас новые методы взлома данных. Защитите все каналы распространения вируса, чтобы не дать мошеннику и шанса попасть внутрь вашей сети.

Заказать проверку безопасности каналов

Для гарантии результата и реального повышения защищенности необходимо правильно эксплуатировать оборудование и проводить меры по ИБ

Мы понимаем что возможно в компании нет отдела ИБ и квалифицированного персонала:

- Начальник ИБ

- Специалист ИБ

Способом решения вопроса внедрения и эксплуатации при отсутствии квалифицированных кадров для надежной защиты возможно использование SOC.

Что такое SOC и для чего он нужен компаниям?

Быстро реагировать на киберугрозы, комплексно защищать компьютерные сети и управлять безопасностью организации в режиме реального времени – лишь малая часть задач, которые решают с помощью SOC. Какие люди и технологии стоят за обеспечением безопасности и как компании приступить к внедрению этого инструмента, мы можем помочь разобраться в этом вопросе.

Этапы и стоимость

Проверка защищенности - 100 т.р.

Данная мера решает 30% проблем

Орг. меры - бесплатно (силами ваших сотрудников)

Можете обратиться в нашу компанию для решения этого вопроса - стоимость по запросу, после аудита.

Данная мера решает 50% проблем

от 10 000 000 до 30 000 000

Точная стоимость зависит от состояния сети и необходимых мер для защиты

+20% к защищенности Своими силами - бесплатно Силами SOC