Что такое мониторинг it-инфраструктуры

Проще говоря, мониторинг инфраструктуры позволяет собрать все данные, необходимые для предоставления полной картины производительности и эффективности использования ресурсов, чтобы ваши приложения и службы оставались в рабочем состоянии и были доступны для ваших пользователей.

Мониторинг инфраструктуры дает возможность организациям заранее реагировать на проблемы, предотвращая потерю времени и денег.

Это делает мониторинг инфраструктуры критически важной задачей, предоставляя компаниям следующие возможности:

- Оптимизация бизнес-процессов;

- Гибкость и масштабируемость данных из различных источников;

- Способность обнаруживать и предупреждать сбои;

- Распределение ресурсов;

- Сокращение простоев и повышение эффективности работы;

- Определение источника проблемы в инфраструктуре;

- Детализация неисправных компонентов инфраструктуры.

Как работает мониторинг

Мониторинг инфраструктуры отслеживает доступность, производительность и использование ресурсов хостов, контейнеров и других серверных компонентов. Инженеры обычно устанавливают программное обеспечение, называемое агентом, на свои хосты. Хосты могут включать как физические серверы, так и виртуальные машины, использующие ресурсы физического сервера. Агент собирает метрики инфраструктуры с хостов и отправляет данные на платформу мониторинга для анализа и визуализации. Мониторинг инфраструктуры обеспечивает видимость работоспособности серверных компонентов, на которых работают приложения компании, позволяя убедиться, что критически важные службы доступны для пользователей и работают должным образом.

Традиционно организации управляли собственными локальными физическими серверами с фиксированными IP-адресами. Сейчас в облаке инженеры могут разворачивать или заменять серверы по мере необходимости. Внедрение облачной инфраструктуры коренным образом изменило принцип работы мониторинга. В таких динамических средах инженерам часто приходится отслеживать изменяемые компоненты инфраструктуры, а не статические отдельные хосты.

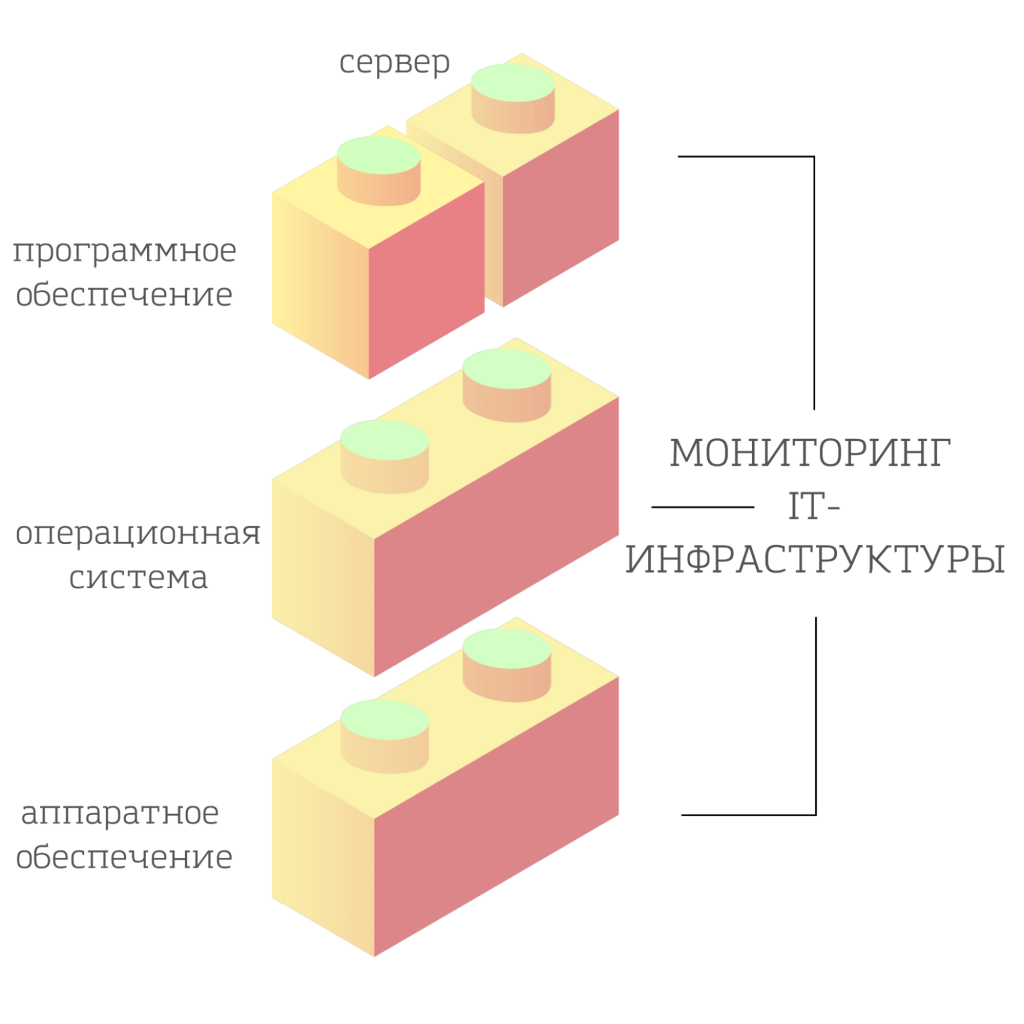

Мониторинг инфраструктуры обеспечивает видимость оборудования, операционной системы и сервера приложений. Аппаратный уровень включает в себя физические компоненты, такие как микросхемы памяти и процессор, которые используются для работы серверных компонентов. ОС является посредником между аппаратным и прикладным уровнями. Он предоставляет пользовательский интерфейс, выполняет приложения и контролирует, как хост использует ресурсы. Сервер приложений — это программное обеспечение, которое обеспечивает доступ пользователей к клиентским приложениям и службам.

Как правило, инженеры используют платформу мониторинга инфраструктуры, чтобы оценить, не вызывают ли их серверные компоненты проблемы, с которыми сталкивается пользователь, например код ошибки 5ХХ.

На что обратить внимание при мониторинге инфраструктуры

Уровень загруженности процессора (ЦПУ)

Уровень загруженности процессора указывает процент вычислительной мощности, которую хост использует для обработки вычислительных задач. Когда приложение работает необычно медленно или появляется ошибка «время ожидания истекло», это может указывать на то, что хост недостаточно подготовлен и ему не хватает ресурсов для быстрой обработки запросов и управления другими задачами.

Использование памяти

Использование памяти указывает количество объектов, которые находятся в краткосрочной памяти хоста для запуска программы. Когда хост использует всю свою память, он больше не может принимать и обслуживать дальнейшие запросы.

Использование хранилища

Использование хранилища указывает на объем диска, который хост использует для хранения файлов, изображений и другого содержимого. Когда на хосте заканчивается место на диске, вы можете потерять данные или базовое приложение может работать с перебоями или перестать работать вовсе.

Предположим, что пользователи жалуются на то, что веб-приложение не отвечает. Используя инструмент мониторинга инфраструктуры, инженер может определить, что процессору не хватает ресурсов для веб-приложения. Чтобы решить эту проблему, инженер может выделить больше ресурсов ЦПУ для веб-приложения, чтобы у веб-приложения было достаточно ресурсов для работы.

Проблемы мониторинга инфраструктуры

1. Поиск подходящего инструмента мониторинга

Иногда сложно найти подходящий инструмент мониторинга инфраструктуры, особенно когда организация переходит в облако или полагается на облачную инфраструктуру. Устаревшие инструменты мониторинга инфраструктуры используются в основном в локальных средах и, как правило, ориентированы на отдельные хосты. Этот «хост-ориентированный» подход работает, когда количество хостов и IP-адреса относительно статичны, но он плохо подходит для мониторинга контейнеров, без серверных функций и других облачных компонентов.

2. Интеграция с облачными серверами

Большинство устаревших инструментов не интегрируются с облачными сервисами, поскольку они не могут аутентифицировать доступ к облачным метрикам с помощью API. Даже если существует ограниченная интеграция, многие инструменты требуют, чтобы вы вручную подключались к облачным серверам по SSH для получения показателей инфраструктуры.

3. Масштабируемость облачных сервисов

Автоматическая масштабируемость облачного сервера может привести к проблемам мониторинга инфраструктуры. Инженерам необходимо проводить балансировку нагрузки, чтобы избежать трудностей.

4. Разобщенность внутри компании

Если команды разработки и эксплуатации используют разные инструменты мониторинга, они могут расходиться во мнениях относительно того, какие проблемы с производительностью следует исправлять и как их устранять. Например, команда эксплуатации может определить, что конкретная служба использует слишком много ресурсов ЦПУ или памяти, но они не смогут определить причину проблемы, поскольку у них нет доступа к инструменту мониторинга команды разработчиков. Если обе команды используют один и тот же инструмент мониторинга, проще найти основную причину проблемы и определить необходимые ресурсы ее для исправления. Команды могут работать вместе еще более эффективно, если инструмент сопоставляет показатели производительности инфраструктуры и приложений.

Преимущества мониторинга инфраструктуры

Организации не могут позволить себе ждать оповещений о сбое компонента системы или приложения, особенно если они планируют соблюдать соглашения об уровне обслуживания (SLA) с конечными пользователями. Вместо этого им необходимо занять упреждающую позицию, выявляя и устраняя потенциальные проблемы с инфраструктурой до того, как они повлияют на работу пользователей.

Мониторинг инфраструктуры также помогает организациям постоянно анализировать тенденции производительности, чтобы они могли лучше понять, как выглядит пиковая производительность, при необходимости оптимизировать производительность и заблаговременно отмечать потенциальные проблемы.

Команды разработки и эксплуатации могут даже использовать мониторинг инфраструктуры в рамках своих экспериментов по A/B-тестированию. Таким образом, команды могут заранее определить, как определенные функции или усовершенствования повлияют на производительность приложений в будущем.

Выбор инструмента мониторинга инфраструктуры

При выборе инструмента мониторинга инфраструктуры рассмотрите тот, который предлагает следующие функции:

1. Облачная поддержка и поддержка автоматического масштабирования

Если вы используете FaaS, контейнеры или облачные сервисы, вам необходимо использовать инструмент мониторинга инфраструктуры, который интегрируется со сторонними поставщиками облачных услуг и инструментами оркестровки. Для отслеживания автоматически масштабируемых облачных ресурсов некоторые инструменты инфраструктуры автоматически начинают собирать данные из серверных компонентов, когда они подключаются к сети.

2. Маркированные метрики инфраструктуры

Некоторые платформы мониторинга инфраструктуры могут автоматически помечать серверные компоненты соответствующими метаданными, такими как операционная система или служба, на которой она работает, облачный провайдер или зона доступности, в которой находится хост. Эти теги позволяют разработчикам агрегировать метрики по всей своей инфраструктуре.

3. Настраиваемые оповещения

Инструменты мониторинга инфраструктуры обычно предупреждают вас, когда ключевая метрика становится выше или ниже порогового значения. Некоторые платформы также позволяют настраивать упреждающие оповещения на основе машинного обучения, которые уведомляют соответствующие группы, когда частота ошибок или задержка хоста или контейнера превышают норму.

4. Визуализации

Некоторые инструменты мониторинга инфраструктуры предоставляют готовые или настраиваемые панели мониторинга, которые дают представление о работоспособности и производительности ваших хостов и контейнеров. Эти визуализации можно использовать для выявления перегруженных узлов, которым требуется больше ресурсов, или простаивающих узлов, которые можно консолидировать, чтобы сэкономить на вычислительных затратах.

5. Машинное обучение

Инструменты на основе машинного обучения автоматически анализируют историю производительности инфраструктуры для обнаружения аномалий, поэтому вам не нужно вручную настраивать оповещения для каждого возможного режима сбоя. Например, платформа мониторинга инфраструктуры может автоматически предупредить вас о неожиданном снижении пропускной способности запросов к базе данных. Инструменты, основанные на машинном обучении, также могут прогнозировать тренд изменения загрузки ЦПУ, использование памяти и другие показатели ресурсов на основе анализа истории.

6. Единая платформа

Унифицированная платформа мониторинга инфраструктуры дает возможность сопоставлять метрики инфраструктуры с соответствующими трассировками, журналами, процессами и событиями. Это обеспечивает полный контекст запроса и позволяет разработчикам быстро диагностировать и решать проблемы.

Сейчас больше, чем когда-либо, программное обеспечение должно работать безупречно, а ИТ-инфраструктура компании должна быть стратегически продумана и учитывать интересы конечного пользователя и бизнеса. Наблюдение за производительностью имеет решающее значение для всего ИТ-стека и может быть достигнуто только за счет разумных инвестиций в мониторинг инфраструктуры. Это поможет организации получить всестороннее представление о производительности и доступности всей ИТ-экосистемы.

Многие компании предоставляют платформу с единым интерфейсом, который обеспечивает комплексный мониторинг инфраструктуры и сквозное наблюдение, включая гибридное облако и облачные архитектуры, и все это с контекстной аналитикой и точными ответами на основе искусственного интеллекта.