Современный ландшафт кибербезопасности характеризуется беспрецедентной сложностью: атакующие используют искусственный интеллект для создания более изощренных угроз, облачные инфраструктуры расширяют поверхность атак, а квантовые вычисления ставят под сомнение традиционные методы шифрования[3]. В этих условиях пентестинг эволюционирует от периодических проверок к непрерывному мониторингу безопасности, интегрирующему автоматизацию, машинное обучение и человеческую экспертизу.

Интеграция искусственного интеллекта: Революция в методологии пентестинга

Искусственный интеллект стал определяющим фактором развития пентестинга в 2025 году. Согласно исследованиям, 28% организаций уже используют ИИ-инструменты для автоматизации разведки, приоритизации уязвимостей и моделирования путей атак[1]. Эта интеграция происходит по нескольким направлениям одновременно.

Автоматизация базовых процессов

ИИ-системы взяли на себя выполнение рутинных задач, которые ранее требовали значительных временных затрат от специалистов. Современные алгоритмы машинного обучения способны анализировать огромные объемы данных, выявлять паттерны атак и предсказывать возможные точки входа для злоумышленников[4]. Это делает пентесты более целенаправленными и эффективными.

Автоматизированные платформы, такие как Pentera, Cymulate и RidgeBot, имитируют реальные атаки на системы без ожидания человеческого вмешательства[5]. Они автоматически сканируют сети, конечные точки и облачные настройки для поиска слабых мест и валидации эффективности защитных механизмов. Более того, они предоставляют визуализацию путей атак, оценку рисков и интеграцию с системами управления инцидентами для приоритизации устранения уязвимостей.

Генерация синтетических тестовых данных

Одним из прорывных применений ИИ стала генерация синтетических тестовых данных, максимально похожих на реальные, но не содержащих персональную информацию[6]. Это решает критическую проблему соблюдения требований конфиденциальности при проведении комплексного тестирования и минимизирует потребность в использовании реальных данных клиентов.

Умное приоритизирование уязвимостей

ИИ-инструменты оценивают найденные уязвимости не только по техническим критериям, но и с учетом бизнес-контекста и вероятности эксплуатации[7]. Вместо генерации длинных списков общих находок, они выделяют те проблемы, которые с большой вероятностью могут быть использованы злоумышленниками и представляют реальную угрозу для организации.

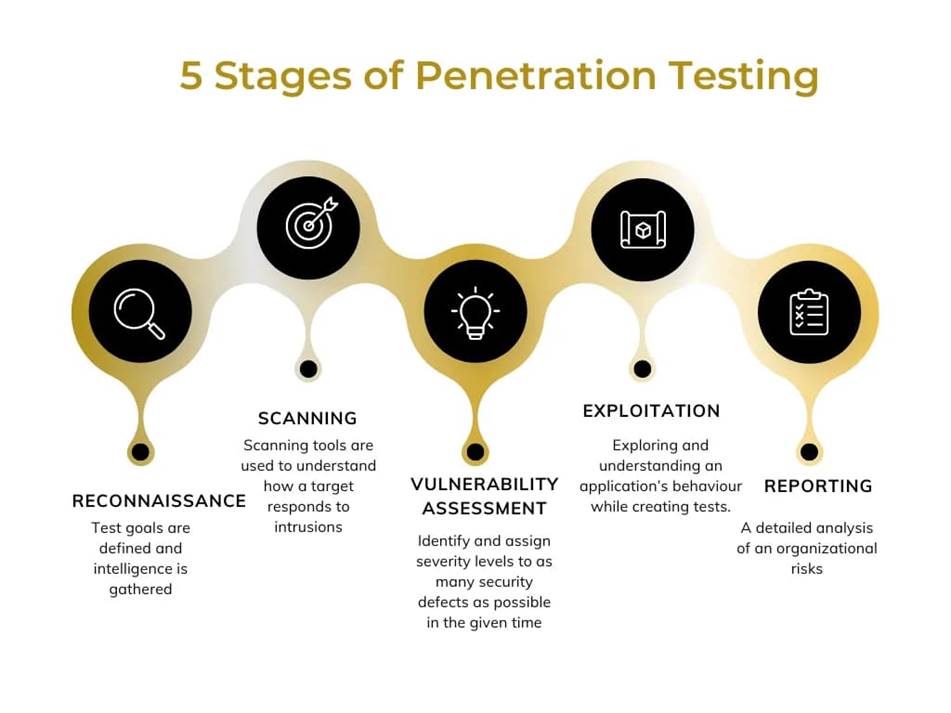

Five essential stages of penetration testing: reconnaissance, scanning, vulnerability assessment, exploitation, and reporting.

Вызовы ИИ-интеграции

Однако интеграция ИИ создает и новые вызовы. Исследования показывают рост числа атак с использованием искусственного интеллекта на 30%[8]. Злоумышленники применяют ИИ для создания более убедительных фишинговых сообщений, генерации дипфейков и обхода традиционных систем защиты. В ответ на это пентестеры разрабатывают специализированные методики для тестирования AI/ML-систем и выявления уязвимостей в алгоритмах машинного обучения[9].

Непрерывное тестирование: От периодических проверок к постоянному мониторингу

Традиционная модель пентестинга, основанная на периодических проверках, уступает место концепции непрерывного тестирования безопасности. Это изменение продиктовано несколькими факторами: ускорением циклов разработки, динамическим характером современных IT-инфраструктур и постоянно эволюционирующими угрозами.

Shift-Left подход в безопасности

Современные организации интегрируют тестирование безопасности в ранние этапы жизненного цикла разработки программного обеспечения[6]. Этот подход, известный как Shift-Left, позволяет выявлять и устранять уязвимости еще на стадии разработки, что значительно снижает стоимость их исправления и повышает общий уровень безопасности продукта.

Интеграция с DevSecOps

Пентестинг становится неотъемлемой частью конвейеров CI/CD, где автоматизированное тестирование безопасности выполняется при каждом изменении кода[5]. Это обеспечивает постоянную проверку безопасности и позволяет быстро реагировать на появление новых уязвимостей.

Адаптивное тестирование

Системы непрерывного пентестинга адаптируются к изменениям в инфраструктуре в режиме реального времени. Они автоматически обнаруживают новые активы, изменения в конфигурации и корректируют стратегии тестирования соответственно[10]. Согласно отчету Astra Security, автоматизированное тестирование выросло в 2,5 раза, а обнаружение уязвимостей увеличилось почти на 40%[7].

Облачная безопасность: Новые горизонты пентестинга

Миграция инфраструктур в облако создала новые вызовы для специалистов по тестированию на проникновение. Облачное тестирование безопасности показало рост на 47% по сравнению с предыдущим годом, что отражает растущую сложность гибридных облачных сред и увеличение числа инцидентов, связанных с неправильной конфигурацией[1].

Специфика облачного пентестинга

Облачные платформы требуют специализированных методик тестирования, учитывающих особенности виртуализированных сред, микросервисной архитектуры и динамического масштабирования. Пентестеры должны понимать модели разделенной ответственности различных облачных провайдеров и специфику тестирования IaaS, PaaS и SaaS-сервисов[11].

Контейнеризация и Kubernetes

Растущее использование контейнерных технологий создает новые векторы атак. Тестирование безопасности Docker-контейнеров, Kubernetes-кластеров и оркестраторов требует глубокого понимания этих технологий и специализированных инструментов[8].

Multi-cloud и гибридные среды

Организации все чаще используют мультиоблачные стратегии, что усложняет задачи обеспечения безопасности. Пентестеры должны учитывать взаимодействие между различными облачными платформами и тестировать безопасность гибридных инфраструктур[12].

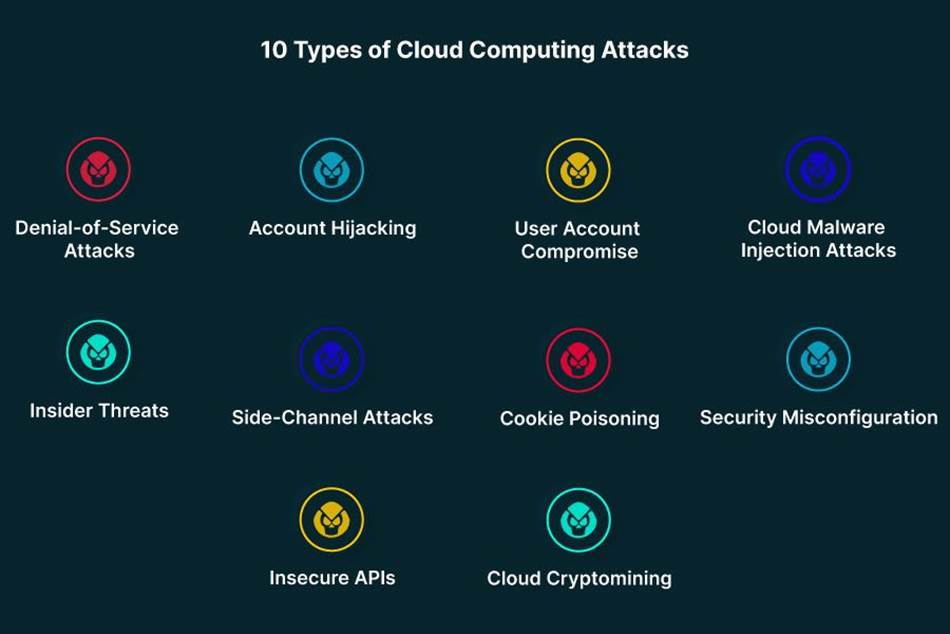

Ten common types of cloud computing attacks that pose cybersecurity risks in cloud environments.

Zero Trust и пентестинг: Валидация новой парадигмы безопасности

Модель Zero Trust стала доминирующей архитектурной парадигмой в корпоративной безопасности 2025 года. Принцип "никому не доверяй, всегда проверяй" кардинально меняет подходы к пентестингу, делая его критически важным для валидации эффективности Zero Trust-архитектур[13].

Тестирование принципов Zero Trust

Пентестеры адаптировали свои методики для проверки ключевых принципов Zero Trust: явной верификации, применения принципа наименьших привилегий и предположения о компрометации[14]. Это включает тестирование механизмов многофакторной аутентификации, систем единого входа, микросегментации сети и непрерывного мониторинга активности пользователей.

Валидация микросегментации

Микросегментация является краеугольным камнем Zero Trust, изолируя рабочие нагрузки и минимизируя латеральное перемещение внутри сети. Пентестеры тестируют эффективность границ сегментов и выявляют пути, которые могут быть использованы злоумышленниками для преодоления множественных сегментов[15].

Непрерывная верификация

В отличие от традиционных подходов, где доверие устанавливается один раз при входе в систему, Zero Trust требует непрерывной верификации. Пентестеры имитируют продвинутые постоянные угрозы (APT) для тестирования способности организации обнаруживать и реагировать на вредоносную активность в режиме реального времени[16].

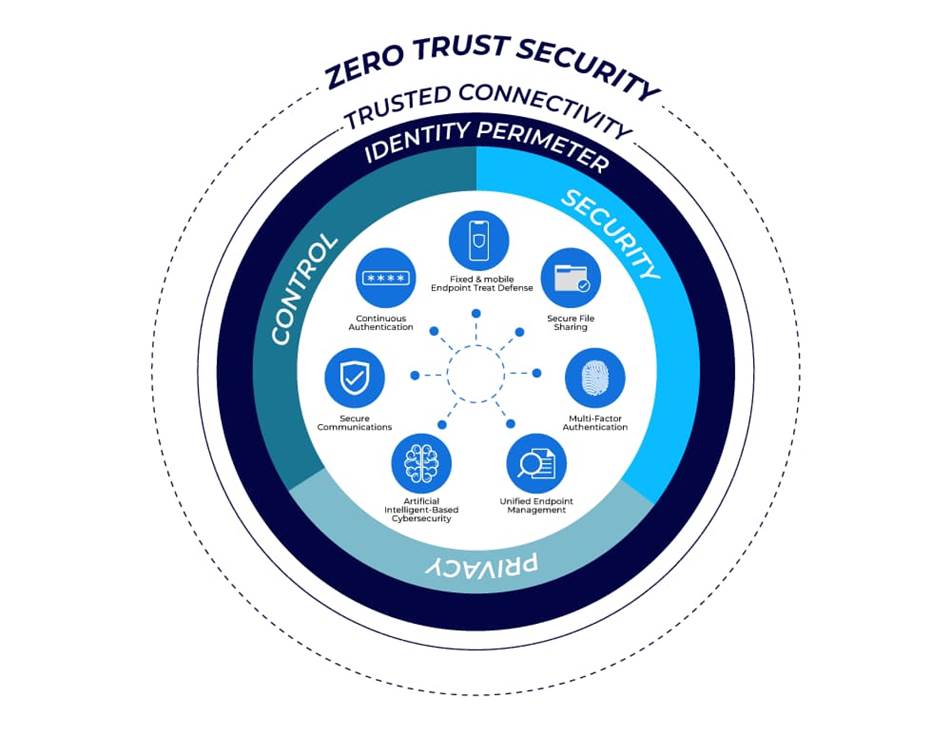

Zero trust security model illustrating control, security, and privacy layers with key components like continuous authentication and multi-factor authentication.

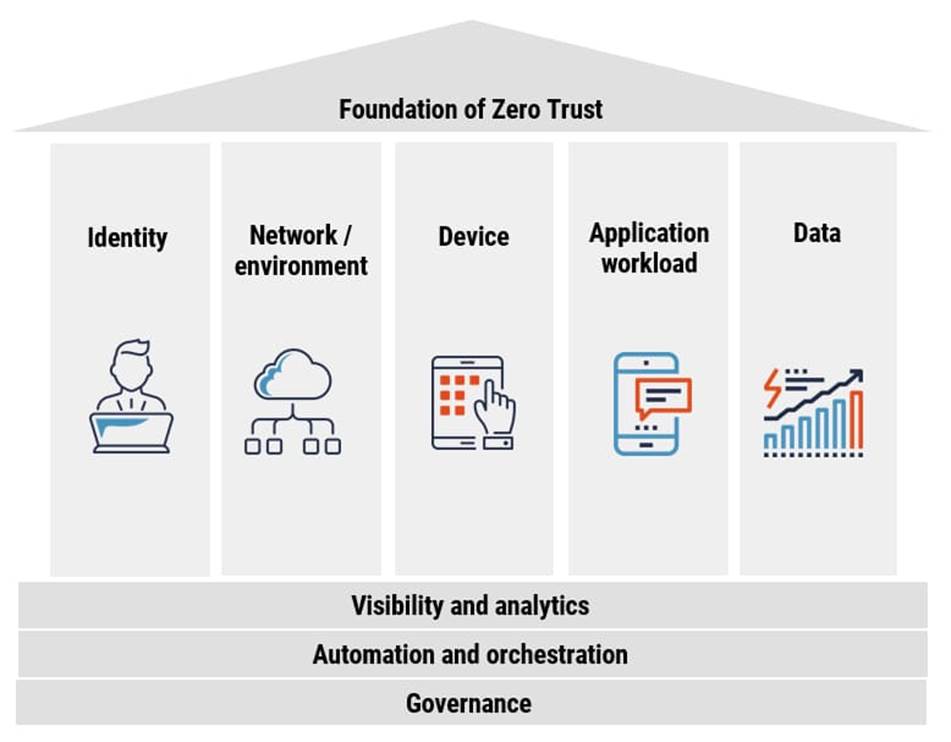

Diagram illustrating the core components and foundational layers of the Zero Trust security model.

Red Team vs Blue Team: Эволюция состязательных упражнений

Концепция противоборства красных и синих команд претерпела значительные изменения в 2025 году. Современные упражнения стали более сложными, реалистичными и интегрированными в общую стратегию кибербезопасности организаций[17].

Новые роли и ответственность

Red Team сосредоточились на эмуляции реальных APT-групп, используя те же тактики, техники и процедуры (TTPs), что и реальные злоумышленники. Blue Team, в свою очередь, развили более проактивные подходы к threat hunting и разработке контрмер[18]. Появление Purple Team как гибридной роли способствует более эффективному обмену знаниями между атакующими и защищающимися сторонами.

Интеграция с threat intelligence

Современные red team-упражнения основываются на актуальной информации об угрозах и имитируют конкретные группы злоумышленников, релевантные для отрасли и региона организации[19]. Это делает тестирование более реалистичным и практически значимым.

Автономные системы тестирования

Развитие автономных ИИ-систем для пентестинга позволяет проводить непрерывные red team-упражнения без значительного участия человека. Эти системы способны адаптироваться к изменениям в инфраструктуре и самостоятельно разрабатывать новые сценарии атак[20].

Comparison of Red Team (offensive security) and Blue Team (defensive security) roles in cybersecurity

Мобильная безопасность и IoT: Расширение поверхности атак

Рост числа мобильных устройств и устройств интернета вещей (IoT) создал новые вызовы для пентестеров. Рынок тестирования безопасности мобильных приложений, по прогнозам, достигнет $5,3 млрд к 2030 году с темпом роста 27% в год[21].

Специфика мобильного пентестинга

Тестирование мобильных приложений требует понимания особенностей платформ iOS и Android, механизмов песочницы, API безопасности и специфических угроз, таких как утечка данных через небезопасное хранение или межпроцессное взаимодействие[22]. Особое внимание уделяется тестированию API, которые часто становятся слабым звеном в мобильных приложениях.

Тестирование IoT-устройств

Устройства IoT представляют уникальные вызовы из-за ограниченных вычислительных ресурсов, разнообразия протоколов связи и часто недостаточного внимания к безопасности со стороны производителей[22]. Пентестеры развивают специализированные методики для тестирования умных домов, промышленных IoT-систем и автомобильных сетей.

Edge Computing

Распространение edge computing создает новые точки входа для атак. Пентестеры должны учитывать специфику распределенных вычислений и тестировать безопасность граничных устройств и их взаимодействие с центральными системами[23].

Соответствие регулятивным требованиям: GDPR и постоянно меняющийся ландшафт

Регулятивное давление остается одним из ключевых драйверов развития пентестинга. GDPR требует от организаций регулярного тестирования и оценки эффективности мер безопасности, что делает пентестинг не просто рекомендацией, а обязательным требованием[24].

Автоматизированное соответствие

Современные пентест-платформы интегрируют проверки соответствия различным стандартам (GDPR, HIPAA, PCI DSS, ISO 27001) в процесс тестирования[25]. Это позволяет организациям не только выявлять уязвимости, но и демонстрировать регуляторам проактивный подход к безопасности.

Киберстрахование как драйвер

Растущая роль киберстрахования в формировании практик безопасности становится все более заметной. 59% предприятий внедрили новые инструменты безопасности специально по требованию страховщиков, а 93% руководителей служб информационной безопасности отмечают влияние страховщиков на их позиции в области безопасности[26].

Документирование и отчетность

Требования к документированию процессов тестирования и отчетности становятся все более строгими. Организации должны не только проводить тестирование, но и поддерживать подробную документацию о методиках, результатах и принятых мерах по устранению выявленных проблем[27].

Квантовые угрозы: Подготовка к постквантовой эре

Развитие квантовых вычислений создает долгосрочные вызовы для кибербезопасности. Хотя практически применимые квантовые компьютеры еще не созданы, организации уже начинают подготовку к постквантовой эре[3].

Постквантовая криптография

Пентестеры начинают изучать и тестировать постквантовые криптографические алгоритмы, которые должны будут заменить существующие методы шифрования[28]. Это требует глубокого понимания математических основ как традиционной, так и постквантовой криптографии.

Гибридные подходы

В переходном периоде организации будут использовать гибридные подходы, сочетающие традиционные и постквантовые алгоритмы. Пентестеры должны уметь оценивать безопасность таких гибридных систем и выявлять потенциальные слабости в их реализации[29].

Квантовое распределение ключей

Тестирование систем квантового распределения ключей (QKD) становится новой специализацией в пентестинге. Это требует понимания физических принципов квантовой механики и специфики атак на квантовые коммуникационные системы[30].

Рыночные тенденции и ценообразование

Российский рынок пентестинга демонстрирует устойчивый рост, при этом наблюдается четкая сегментация по ценовым категориям и типам услуг[31].

Ценовые сегменты

Около 60% проектов по анализу защищенности реализуется в двух основных ценовых сегментах: от 500 тысяч до 1 миллиона рублей (23,7%) и от 1 до 2 миллионов рублей (37%)[31]. В первую категорию входят услуги внешнего и внутреннего пентеста, анализ защищенности веб- и мобильных приложений. Вторая категория включает более сложные услуги, требующие автоматизированного анализа и экспертного подхода к оценке рисков.

Отраслевое распределение

Наиболее востребованы услуги пентестинга среди финансовых организаций и страховых компаний (около 40% проектов), телеком- и ИТ-компаний (28,8%)[31]. Растет интерес со стороны промышленных предприятий, особенно имеющих распределенную инфраструктуру и филиалы в различных регионах[2].

Влияние регулятивных изменений

Рост спроса на пентест связан с изменением регулятивных норм, включая введение оборотных штрафов за утечки данных. Импортозамещение также стимулирует спрос на тестирование отечественных решений на соответствие стандартам ФСТЭК[32].

Сертификация и развитие кадров

Профессиональное развитие пентестеров в 2025 году характеризуется растущими требованиями к сертификации и непрерывному обучению[33].

Востребованные сертификации

Наиболее востребованными остаются сертификаты CRTP (Certified Red Team Professional), CRTE (Certified Red Team Expert) и CRTO (Certified Red Team Operator)[33]. Эти сертификации часто становятся обязательным требованием для участия в крупных проектах и тендерах.

Российские программы сертификации

В 2024 году был принят законопроект о легализации деятельности пентестеров в России, что способствует развитию отечественных программ обучения и сертификации[31]. Растет число специализированных курсов от российских образовательных учреждений и коммерческих организаций[34].

Непрерывное обучение

Быстрое развитие технологий требует от пентестеров постоянного обновления знаний. Особенно важными становятся навыки работы с ИИ-инструментами, пониманием облачных архитектур и новых векторов атак[35].

Будущее пентестинга: Прогнозы и тенденции

Анализ текущих тенденций позволяет сформулировать несколько ключевых прогнозов развития пентестинга в ближайшие годы[36].

Доминирование автоматизации

Автоматизация будет играть все более важную роль, но не заменит человеческую экспертизу полностью. ИИ станет "напарником" для пентестеров, помогая анализировать данные, создавать отчеты и рекомендовать следующие шаги, но критическое мышление и креативный подход останутся исключительно человеческими компетенциями[37].

Специализация по отраслям

Усилится специализация пентестеров по отраслевым направлениям. Тестирование медицинских устройств, финансовых систем, промышленных сетей и критической инфраструктуры потребует глубокого знания специфики этих областей[38].

Интеграция с бизнес-процессами

Пентестинг станет еще более интегрированным в бизнес-процессы организаций. Результаты тестирования будут напрямую влиять на принятие стратегических решений, планирование инвестиций в безопасность и оценку рисков[39].

Глобализация угроз

Международный характер киберугроз потребует от пентестеров понимания глобального контекста безопасности, знания TTPs различных APT-групп и способности адаптировать методики тестирования к специфике различных регионов и юрисдикций[40].

Заключение

Пентестинг в 2025 году представляет собой динамично развивающуюся область, находящуюся на пересечении технологических инноваций, регулятивных требований и эволюционирующих угроз. Интеграция искусственного интеллекта, переход к непрерывному тестированию, адаптация к облачным архитектурам и подготовка к квантовым угрозам формируют новую парадигму тестирования безопасности.

Успех в этой области требует не только технических навыков, но и способности адаптироваться к быстро меняющемуся ландшафту угроз, понимания бизнес-контекста и умения эффективно коммуницировать результаты тестирования различным аудиториям. Организации, которые инвестируют в современные подходы к пентестингу и развитие соответствующих компетенций, будут лучше подготовлены к вызовам цифровой эпохи.

Будущее пентестинга видится не в замене человеческой экспертизы технологиями, а в их синергичном сочетании, где автоматизация освобождает специалистов от рутинных задач, позволяя сосредоточиться на решении сложных аналитических проблем и стратегическом планировании безопасности. В этом контексте пентестинг остается критически важным элементом комплексной стратегии кибербезопасности, обеспечивающим проактивное выявление угроз и повышение киберустойчивости организаций в условиях постоянно эволюционирующего ландшафта киберугроз.

⁂

![]()

2. https://zerothreat.ai/blog/emerging-penetration-testing-statistics

3. https://ibs.ru/media/chto-takoe-pentest/

4. https://www.networkintelligence.ai/blog/autonomous-ai-pen-testing-when-your-security-tools-start-thi...

5. https://www.tadviser.ru/index.php/Статья:Pentesting_(пентестинг)

6. https://deepstrike.io/blog/penetration-testing-statistics-2025

7. https://roundsec.io/sovremennye-metodiki-pentesta/

8. https://www.scalosoft.com/blog/penetration-testing-in-the-age-of-ai-2025-guide-to-automated-security...

9. https://www.getastra.com/blog/security-audit/penetration-testing-trends/

10. https://secarma.com/future-of-penetration-testing

11. https://ptsecurity.com/ru-ru/about/news/kontroliruemyj-avtomaticheskij-pentest-s-pt-dephaze-positive...

12. https://solutionshub.epam.com/blog/post/ai-penetration-testing

13. https://cisoclub.ru/mobius-tehnologii-oboznachila-top-5-aktualnyh-it-trendov-2025-goda-na-forume-nex...

14. https://pentera.io/blog/2025-state-of-pentesting-insights/

15. https://ddos-guard.ru/blog/chto-takoe-pentest

16. https://a16z.com/next-gen-pentesting-ai-empowers-the-good-guys/

17. https://qarocks.ru/top-qa-trends-2025/

18. https://foresiet.com/blog/cybersecurity-testing-trends-2025-proactive-strategies

19. https://habr.com/ru/articles/879806/

20. https://www.eccouncil.org/cybersecurity-exchange/penetration-testing/35-pentesting-tools-and-ai-pent...

21. https://www.unite.ai/ru/состояние-пентестинга-в-2025-году--почему-проверка-безопасности-на-основе-ис...

22. https://powerdmarc.com/ru/automated-pentest-tools/

23. https://belpentest.by/pentesting-i-sootvetstvie-gdpr-kak-zashhitit-personalnye-dannye-evropejskih-kl...

24. https://www.impactqa.com/blog/5-mobile-app-testing-trends-set-to-surface/

25. https://blog.colobridge.net/2022/05/top-cloud-cyber-threats/

26. https://habr.com/ru/companies/otus/articles/886022/

27. https://www.infosec.ru/uslugi/sootvetstvie-trebovaniyam/sootvetstvie-trebovaniyam-gdpr/

28. https://www.globalapptesting.com/blog/mobile-testing-trends

29. https://itglobal.com/ru-ru/company/blog/bezopasnost-oblachnoj-infrastruktury-kak-zashhitit-svoi-dann...

30. https://www.dialognauka.ru/solutions/analiz-zashchishchennosti-sistemy-analiza-uyazvimostey-sredstva...

31. https://www.dialognauka.ru/services/zashchita-personalnykh-dannykh/provedenie-obsledovaniya-i-otsenk...

32. https://www.kbvresearch.com/mobile-application-security-testing-market/

33. https://lazarusalliance.com/ru/embracing-cloud-service-providers-for-enhanced-security-and-complianc...

34. https://aktiv.consulting/ekspertiza/1701/

35. https://ogdpr.eu/ru/sootvetstvie-gdpr

36. https://testlio.com/blog/mobile-testing-trends/

37. https://www.itsec.ru/articles/avtomatizaciya-pentesta-na-shag-vperedi-hakera

38. https://corewin.ua/ru/blog-ru/how-to-comply-with-gdpr/

39. https://saucelabs.com/resources/blog/mobile-app-testing-trends-2023

40. https://deepstrike.io/blog/red-team-vs-blue-team-cybersecurity