Масштаб угроз: статистика и тенденции

Рост числа кибератак в России

Динамика кибератак на российские организации демонстрирует устойчивый рост угроз. По данным RED Security SOC, в 2024 году зафиксировано почти 130 тысяч инцидентов информационной безопасности, что в 2,5 раза больше показателей 2023 года . Эксперты прогнозируют дальнейшее увеличение числа атак в 2025 году на 70-200%, что может привести к регистрации до 300 тысяч кибератак.

Рост киберугроз в России: прогноз на 2025 год показывает значительное увеличение атак.

Особенно тревожным является рост заказных кибератак - их доля увеличилась с 10% в 2023 году до 44% в 2024 году. Это свидетельствует о профессионализации киберпреступности и переходе от хактивистских действий к коммерческим атакам с четкими финансовыми мотивами.

Объекты КИИ как приоритетная цель

Объекты критической информационной инфраструктуры составляют 64% от всех целей кибератак в России . При рассмотрении только высококритичных атак этот показатель возрастает до 68%, что на 10 процентных пунктов больше, чем в 2023 году.

Объекты критической информационной инфраструктуры составляют главную цель для киберпреступников

Заместитель секретаря Совета Безопасности РФ Алексей Щевцов сообщил, что в 2024 году на российские объекты критической инфраструктуры было зафиксировано более 208 тысяч особо опасных кибератак [4]. Эти цифры подтверждают целенаправленный характер угроз и высокий приоритет КИИ для злоумышленников.

Ландшафт киберугроз 2025: новые вызовы

Эволюция атак с использованием ИИ

Искусственный интеллект кардинально меняет характер киберугроз. Эксперты Kaspersky ICS CERT отмечают, что злоумышленники активно используют ИИ на разных этапах подготовки и проведения атак - от разработки вредоносных инструментов до создания средств социальной инженерии. По данным исследований, упоминания о злонамеренных ИИ-инструментах на криминальных форумах выросли на 200%.

Особую опасность представляют deepfake-атаки. В 2024 году был зафиксирован случай мошенничества с использованием deepfake технологий на сумму $25 миллионов, когда преступники успешно имитировали голос и внешность руководителя компании Arup . Подобные атаки становятся все более доступными благодаря снижению технических барьеров и стоимости создания синтетических медиа.

Угрозы цепочкам поставок

Атаки на цепочки поставок демонстрируют стремительный рост - между 2021 и 2023 годами их количество увеличилось на 431%. Эксперты прогнозируют продолжение этой тенденции в 2025 году, особенно в контексте усложнения глобальных логистических связей и растущей зависимости от технологических партнеров.

Промышленные предприятия особенно уязвимы к подобным атакам из-за длинных цепочек поставок технологий и необходимости интеграции решений множества поставщиков. Злоумышленники могут использовать менее защищенные компоненты цепочки для проникновения в основные производственные системы.

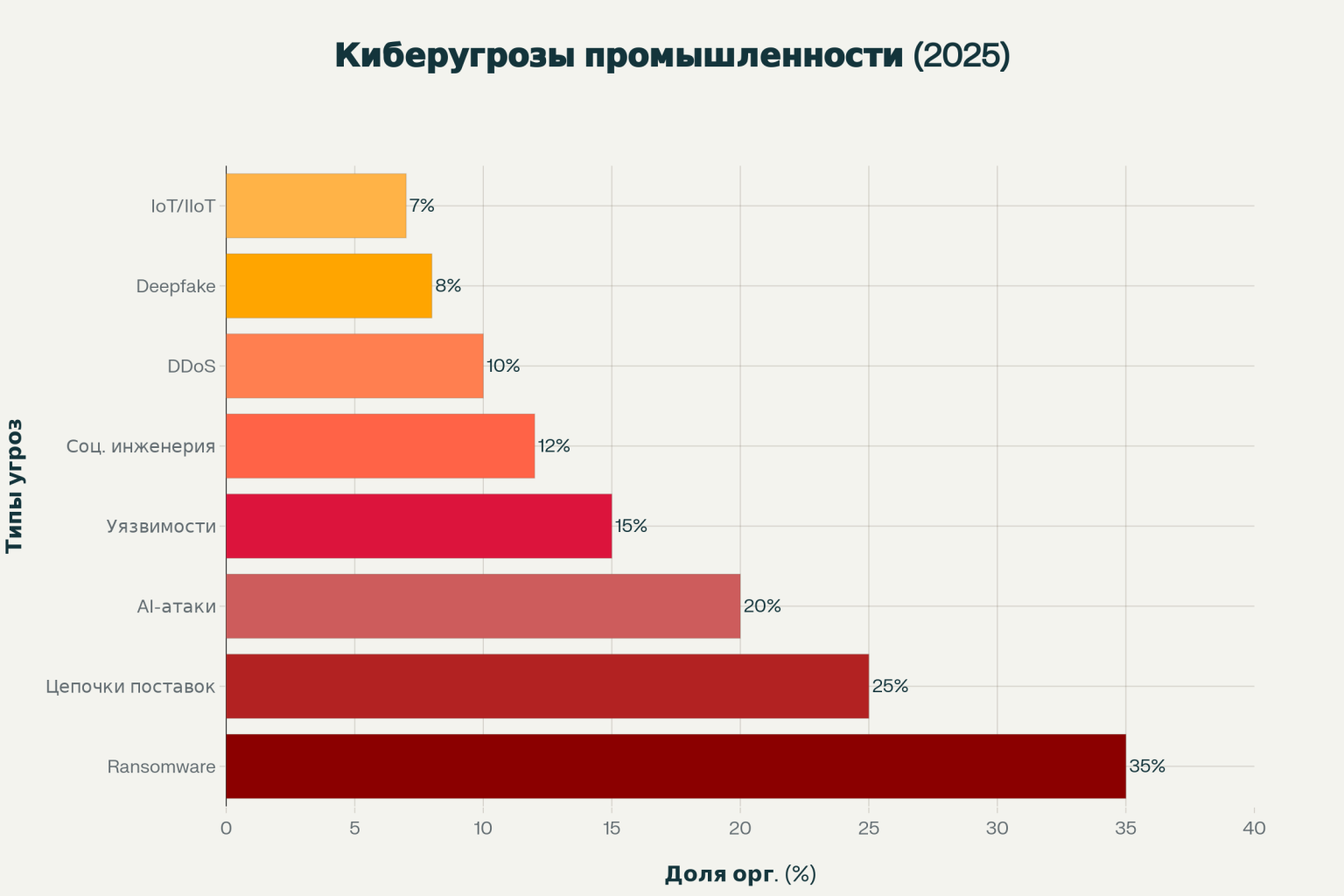

Основные типы угроз

Анализ экспертных прогнозов позволяет выделить ключевые типы киберугроз для промышленного сектора в 2025 году:

Прогноз киберугроз 2025: программы-вымогатели остаются главной угрозой для промышленности

Программы-вымогатели остаются доминирующей угрозой, составляя 35% от всех атак на промышленные предприятия. В мае 2025 года было зафиксировано 545 инцидентов с ransomware по всему миру, что демонстрирует 15,95% рост по сравнению с апрелем.

Атаки на цепочки поставок занимают второе место (25%), отражая растущую сложность современных производственных экосистем. ИИ-powered атаки составляют 20% от общего количества угроз, что подчеркивает быструю адаптацию злоумышленников к новым технологиям.

Уязвимости промышленных систем

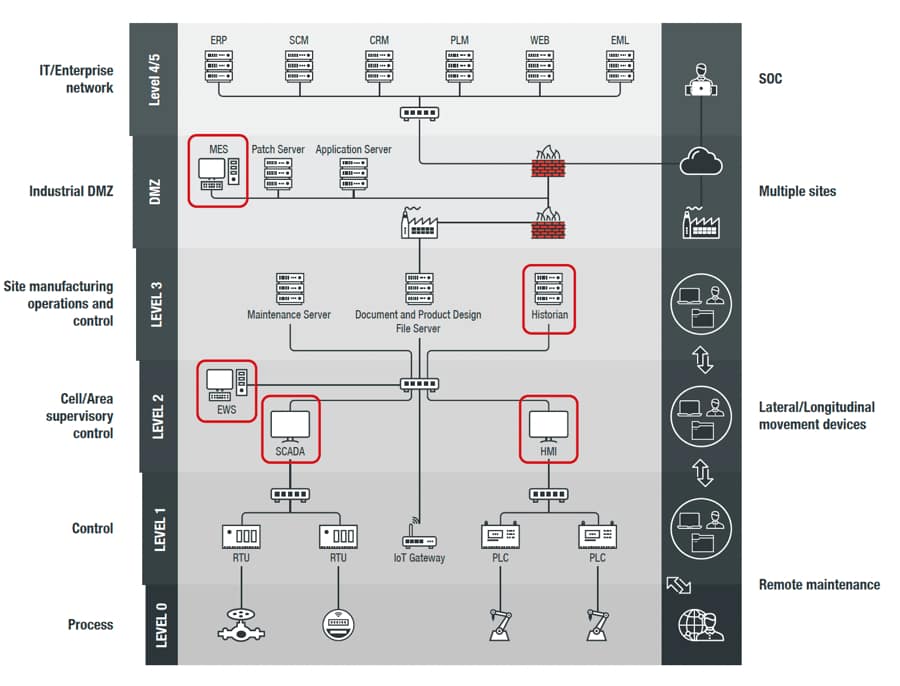

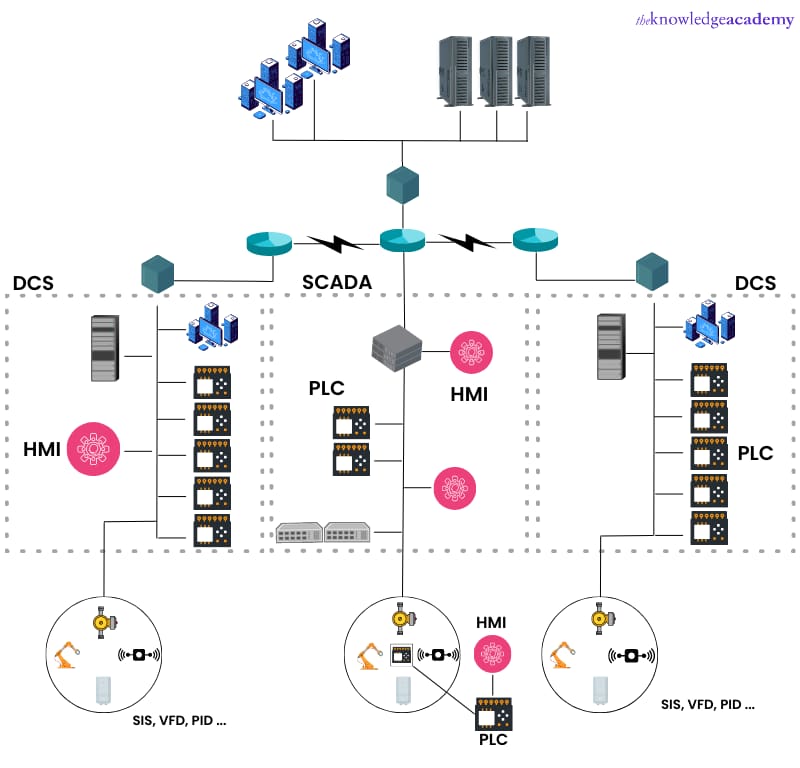

Архитектурные проблемы

Современные промышленные сети характеризуются высокой степенью интеграции операционных технологий (OT) с информационными системами (IT). Эта конвергенция создает новые векторы атак, поскольку традиционно изолированные промышленные системы становятся доступными через корпоративные сети.

Эксперты Kaspersky отмечают, что промышленные предприятия больше не могут полагаться на сокрытие информации о работе своих систем. Доступность разнообразного инструментария для работы с промышленным оборудованием делает разработку атак на производственные активы значительно более простой задачей.

Проблемы устаревших систем

Значительная часть промышленных систем построена на устаревших технологиях, которые изначально не проектировались с учетом современных угроз кибербезопасности. Принцип "работает - не трожь" в промышленной среде приводит к эксплуатации систем годами и даже десятилетиями без обновлений безопасности.

Особенно проблематична ситуация с Linux-системами в промышленной среде. Несмотря на распространенное мнение о их большей безопасности, защитить такие системы от целенаправленных атак может быть даже сложнее, чем Windows-инфраструктуру, из-за нехватки специализированных решений безопасности и квалифицированных специалистов.

Состояние защищенности КИИ в России

Результаты государственного контроля

Данные ФСТЭК России демонстрируют критическое состояние защищенности объектов КИИ. По результатам мониторинга 170 организаций, только 13% обеспечили минимальный базовый уровень защиты. У 40% организаций зафиксирован низкий уровень защищенности, а у 47% состояние защиты находится в критическом состоянии.

За 2024 год было проверено более 800 значимых объектов КИИ, при этом выявлено более 800 нарушений в обеспечении безопасности. В 40% случаев существовала реальная угроза стабильному функционированию объектов.

Основные нарушения

Типичные нарушения в сфере КИИ включают:

• Несоответствие фактического состава значимых объектов данным в реестре

• Некорректная категоризация объектов КИИ

• Отсутствие контроля за подрядчиками

• Невыполнение мероприятий по выявлению уязвимостей

• Необновленные антивирусные базы

• Мониторинг событий с обычных корпоративных компьютеров вместо изолированных рабочих мест

Тенденции развития угроз

Геополитический фактор

Текущая геополитическая обстановка существенно влияет на ландшафт киберугроз. В 2024 году количество прогосударственных APT-группировок, атакующих Россию и СНГ, увеличилось с 14 до 27. Было обнаружено 12 новых группировок, включая Unicorn, Dante, PhantomCore, ReaverBits и другие.

Хактивистские группы также наращивают активность - в 2024 году не менее 17 таких группировок атаковали российские и белорусские организации, что на четыре больше, чем годом ранее. Размываются традиционные границы между хактивистами, APT-группами и киберпреступниками.

Новые технологии как источник угроз

Внедрение новых технологий, таких как системы машинного обучения и квантовые вычисления, создает дополнительные риски для промышленных предприятий [5]. Неосторожное использование технологий ИИ может привести к непреднамеренному раскрытию конфиденциальной информации и появлению новых, трудно прогнозируемых угроз безопасности.

Системы ИИ и уникальные данные, которые они используют, становятся новыми целями для кибератак. В отличие от традиционных OT-систем, они могут не представлять прямой угрозы функциональной безопасности, что делает их менее рискованной целью для злоумышленников.

Регуляторные изменения и требования

Ужесточение государственного контроля

ФСТЭК России планирует увеличить количество контрольных мероприятий более чем в 2 раза в 2025 году. Ведомство намерено создать рейтинг объектов КИИ по уровню кибербезопасности, который будет включать организации с недостаточной степенью защищенности.

Законодательные требования в области защиты КИИ продолжат совершенствоваться. Планируется усиление отраслевой составляющей для упрощения определения ресурсов, подлежащих обязательной защите.

Импортозамещение в кибербезопасности

В 2025 году продолжится реализация планов перехода на доверенные программно-аппаратные платформы. Все субъекты КИИ должны были разработать такие планы в 2024 году, а их реализация начнется в текущем году.

Актуальным остается выполнение требований Указа Президента России от 1 мая 2022 года № 250 о прекращении использования зарубежных средств защиты информации. Крупные субъекты КИИ не смогли полностью исключить применение таких средств на незначимых объектах к 1 января 2025 года.

Рекомендации по усилению защиты

Переход к практической безопасности

Ключевой тенденцией 2025 года станет переход субъектов КИИ от формального соблюдения требований к практической защите [16]. Этому способствуют:

• Рост числа атак и необходимость оперативного реагирования

• Появление информации об успешных атаках в медийном пространстве

• Повышение внимания руководства к информационной безопасности

• Ужесточение требований НПА с уклоном в практическую ИБ

Комплексный подход к защите

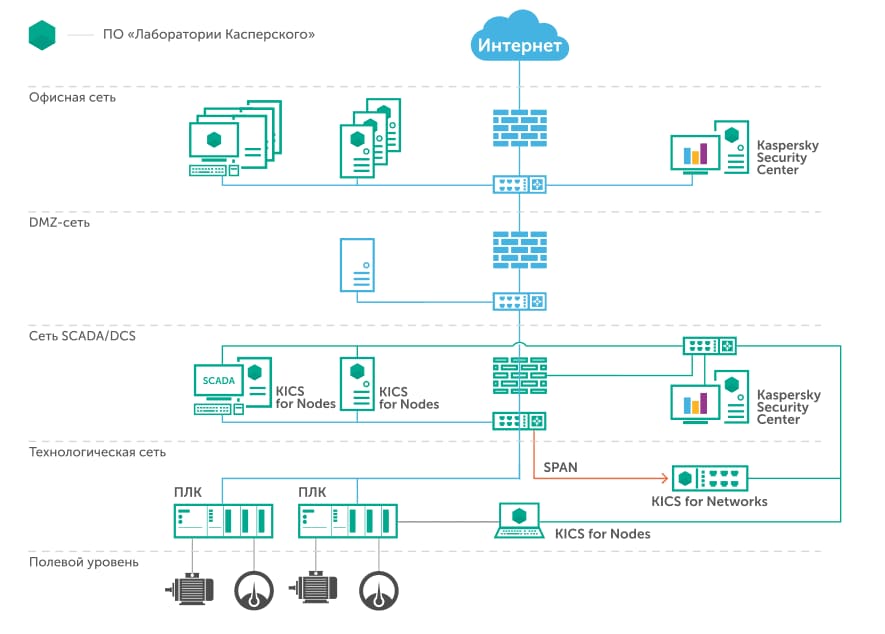

Эффективная защита промышленных сетей требует комплексного подхода, включающего:

Технические меры:

• Сегментация сетей и микросегментация критических активов

• Непрерывный мониторинг OT-среды с использованием специализированных решений

• Регулярные обновления и управление уязвимостями

• Внедрение решений класса Zero Trust для промышленных сетей

Организационные меры:

• Регулярные оценки рисков и аудиты безопасности

• Обучение персонала основам кибергигиены

• Разработка и тестирование планов реагирования на инциденты

• Управление рисками третьих сторон и цепочек поставок

Интеграция ИИ в защиту

Для противодействия ИИ-powered атакам необходимо внедрение собственных ИИ-решений для защиты. В 2025 году OT-защитники будут все больше полагаться на искусственный интеллект для автоматизации обнаружения угроз и реагирования на инциденты.

Прогнозы на 2025 год

Эволюция угроз

Эксперты прогнозируют несколько ключевых тенденций развития киберугроз в 2025 году:

Увеличение масштаба и сложности атак. Количество кибератак может вырасти на 70-200%, при этом атаки станут более комплексными, использующими множественные векторы одновременно.

Рост атак типа "вайпер". 2025 год может стать "годом вайпера" - программ-уничтожителей данных, которые не требуют выкупа, а просто уничтожают информацию.

Целевые атаки на цепочки поставок. Злоумышленники будут проводить детальный анализ цепочек поставок и наносить целевые удары по критическим узлам.

Секторальные риски

Наибольшему риску в 2025 году будут подвержены:

• Промышленные предприятия - 31% всех атак направлены на этот сектор

• Энергетические компании - критически важная инфраструктура остается приоритетной целью

• Финансовый сектор - высокие риски из-за цифровизации и ценности данных

• Телекоммуникации - важность для обеспечения связности всей экономики

Заключение

2025 год станет переломным для кибербезопасности промышленных сетей в России. Кратное увеличение числа и сложности атак, появление новых типов угроз на базе ИИ и усиление геополитического давления создают беспрецедентные вызовы для операторов КИИ.

Критически важным становится переход от формального соблюдения требований к построению реально работающих систем защиты. Организации должны инвестировать в современные технологии безопасности, обучение персонала и создание культуры кибербезопасности.

Государственные регуляторы продолжат ужесточение контроля и требований, что должно стимулировать повышение уровня защищенности КИИ. Однако успех в противодействии киберугрозам будет зависеть от готовности каждой организации взять на себя ответственность за безопасность критически важных активов.

Только комплексный подход, сочетающий технические, организационные и регуляторные меры, позволит обеспечить устойчивость промышленных сетей России в условиях нарастающих киберугроз. Время для подготовки ограничено - действовать необходимо уже сейчас.