Как оценить уровень защищенности корпоративной сети? Существуют различные способы и методики, однако, на наш взгляд, наиболее наглядным и простым в представлении является механизм CheckUp основанный на разработках компании Check Point.

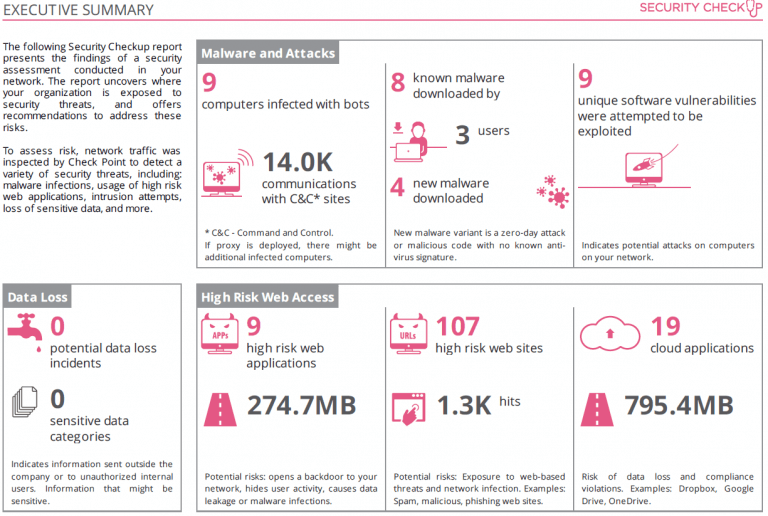

Перечень найденных угроз

Нашей компанией был проведен не один десяток проверок корпоративных сетей с использованием этого продукта. Мы на практике убедились, что полностью безопасных сетей не существует. За исключением, пожалуй, тех, где системные администраторы перед проверкой закрывали все порты и доступ пользователей в Интернет, чтобы был выявлен минимум уязвимостей.

Компания Инжиниринговый центр РЕГИОНАЛЬНЫЕ СИСТЕМЫ предоставляет услугу CheckUp БЕСПЛАТНО! Для проведения проверки необходимо оставить заявку, заключить договор и соглашение о конфиденциальности, после чего наши специалисты установят специализированное оборудование и через 14 дней в вашем распоряжении подробный отчет о защищенности вашей корпоративной сети.

Какие проверки можно проводить с помощью CheckUp?

После проведения проверки состояния корпоративной сети составляется подробный отчет, содержащий описание всех найденных проблем безопасности, проводится презентация результатов проверки руководству заказчика. Такой формат является очень наглядным, помогает руководству оценить и понять состояние своей сети, лучше понять своих технических сотрудников, которые зачастую безрезультатно пытаются объяснить проблемы «на пальцах», либо, наоборот, призвать специалистов к ответу.

Сам отчет полностью строится на файле, автоматически сформированном CheckUp. Он состоит из следующих разделов:

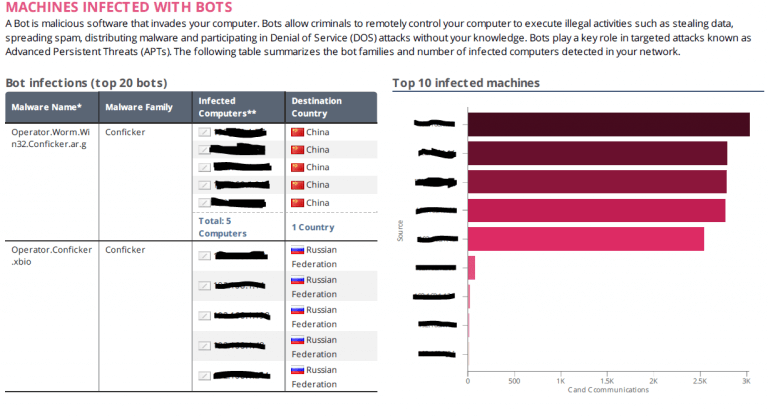

Перечень обнаруженных АРМ и серверов, являющихся членами бот-сети

Перечень обнаруженных АРМ и серверов являющихся членами бот-сети

В чем опасность бот-сетей? Прежде всего в том, что АРМ Вашей сети будут участвовать в различных атаках на сторонние ИТ-ресурсы. Среди них могут оказаться, например, информационные системы, защищаемые в рамках закона о критически важной инфраструктуре. В этом случае вполне возможно, что за разъяснениями придут к Вам. А Вам это надо?

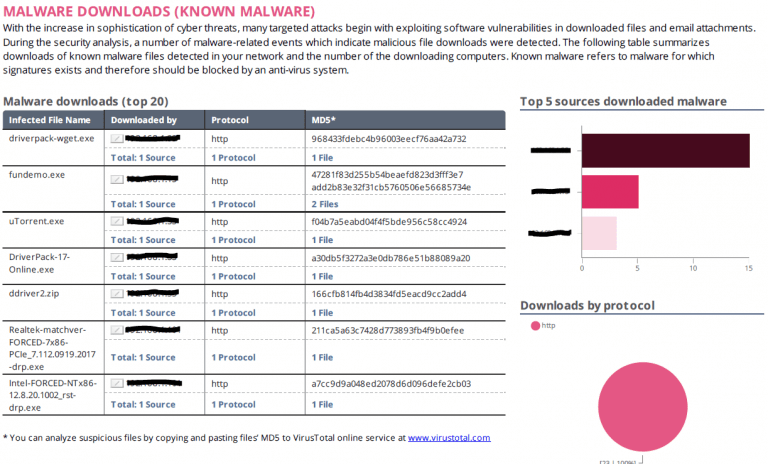

Загрузка вредоносного программного обеспечения

Загрузка вредоносного программного обеспечения

Обнаружение факта загрузки вредоносного программного обеспечения с помощью CheckUp позволит специалистам узнать название вредоносного файла и получить его маску MD5, по которой рекомендуется проверить данный файл с помощью сервиса онлайн-проверки VirusTotal на возможность обнаружения его вредоносного содержимого. Функционал сервиса превосходит возможности установленного у Вас антивирусного средства потому, что проверки проводятся несколькими антивирусными средствами.

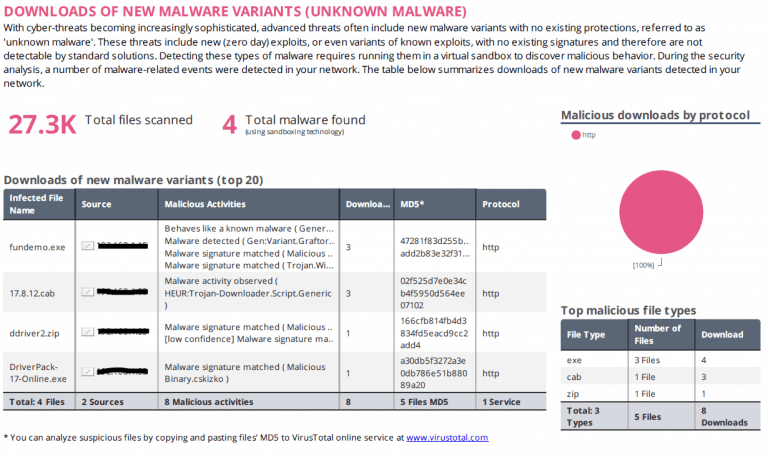

Загрузка вредоносного программного обеспечения, использующего уязвимости «нулевого дня»

Загрузка вредоносного программного обеспечения, использующего уязвимости “нулевого дня”

Под уязвимостями «нулевого дня» понимают неустранённые уязвимости в программных и аппаратных средствах, а также вредоносное программное обеспечение, против которого ещё не разработаны защитные механизмы.

Для их обнаружения необходимо использование механизмов с проактивной технологией защиты (например, «песочница»).

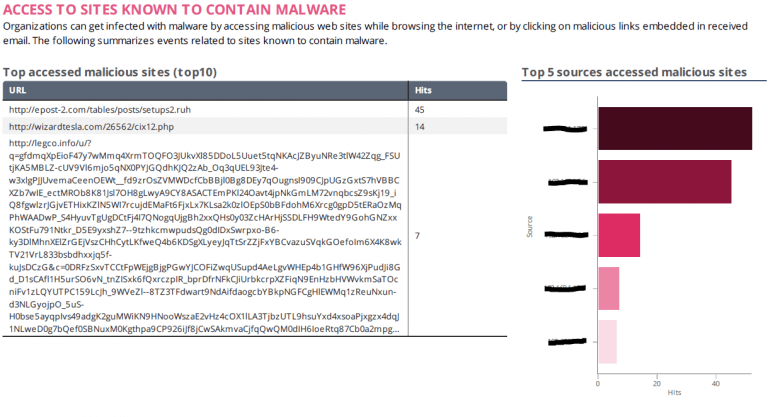

Доступ к сайтам, содержащим вредоносное программное обеспечение

Доступ к сайтам содержащим вредоносное программное обеспечение

Существует два типа сайтов, способных нанести вред пользователю. Первый тип подразумевает взаимодействие с пользователем для осуществления заражения, второй не требует для этого никаких действий. В первом случае пользователь может самостоятельно запустить зараженный файл или пройти по ссылке непосредственно на сервер злоумышленника. Во втором случае заражение может произойти через исполнения вредоносного скрипта на рабочей станции пользователя. Вредоносный сайт может запустить его без ведома посетителя. Для проверки найденных опасных сайтов также можно использовать Сервис онлайн проверки Virus Total.

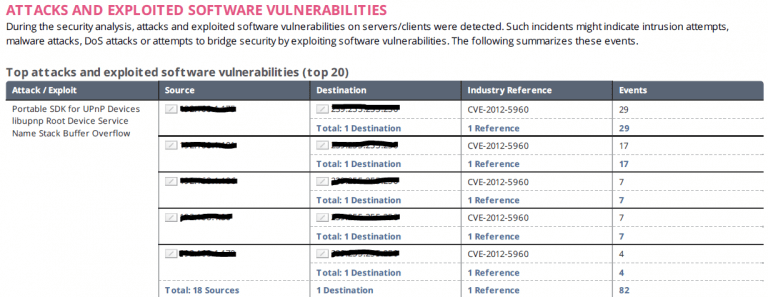

Описание используемых уязвимостей

Описание используемых уязвимостей

Как посмотреть подозрительную сетевую активность? Можно с помощью команды netstat и по состоянию соединения established определить, какие активные сетевые соединения установлены для каждой рабочей станции. Это, если делать руками.

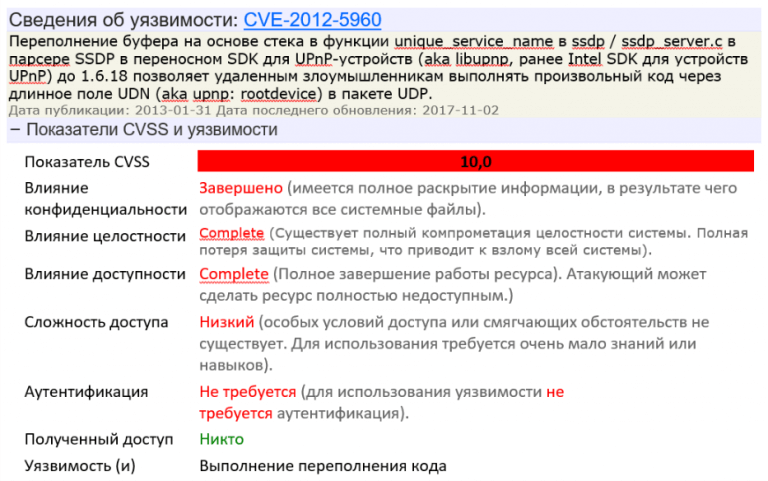

В разделе «Описание используемых уязвимостей» отчет предоставляет всю информацию о подозрительном трафике и эксплуатируемых уязвимостях в сети. По факту именно этот раздел бывает наиболее объемным. Мы рекомендуем изучить все обнаруженные уязвимости по системе идентификации уязвимостей Common Vulnerabilities and Exposures (CVE), ссылки на которые представлены в отчете. Так, например, на сайте CVE можно найти описание указанной выше уязвимости:

Сведения об уязвимости CVE-2012-5960

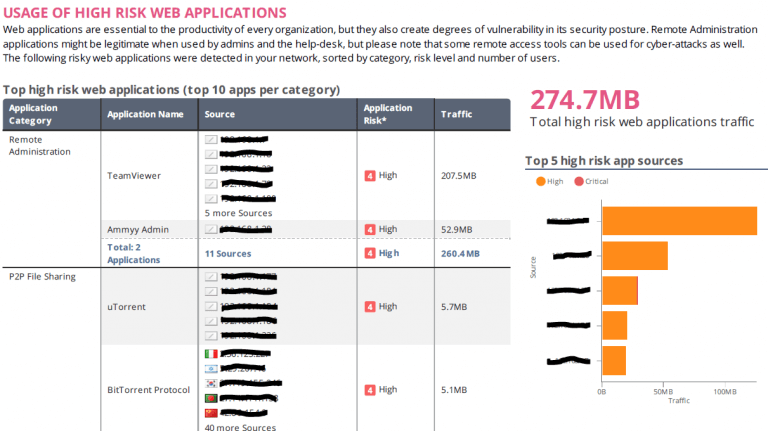

Использование сервисов с высоким риском

Использование сервисов с высоким риском

Практически всегда системные администраторы для упрощения своей работы используют утилиты типа TeamViewer. Основными их преимуществами перед встроенной в Windows утилитой mstsc.exe являются достаточно широкие дополнительные возможности и поддержка клиентских приложений на различных операционных системах. Однако стоит обратить внимание на то, что эти дополнительные функции используются далеко не всегда и нужны далеко не так часто, зато опасность несанкционированного доступа к рабочим станциям значительно увеличивается.

При использовании uTorrent опасность тем более очевидна. Скачивание всевозможных файлов происходит частями, что затрудняет работу антивирусов и нередко приводит к проникновению трояна на конечную рабочую станцию.

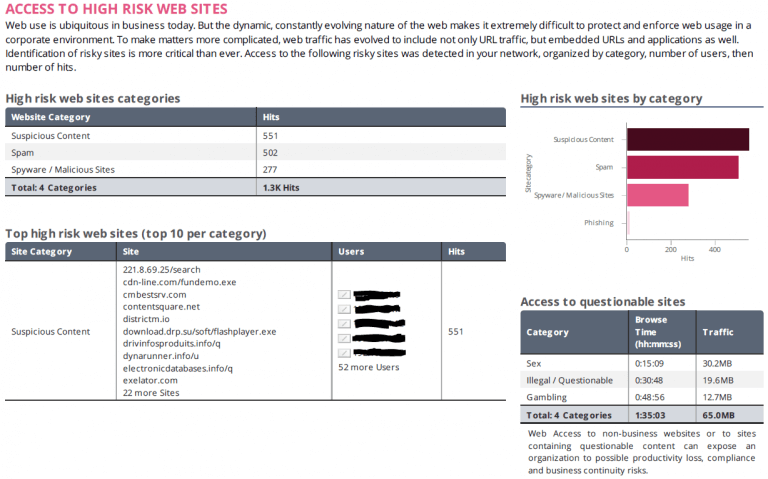

Использование веб-сайтов с высоким риском

Использование веб-сайтов с высоким риском

Под сайтами с высоким риском подразумевается четыре категории сайтов: сайты с подозрительным контентом, сайты со спамом, сайты с шпионским программным обеспечением и фишинговые сайты. Наиболее опасными являются фишинговые сайты. Переходы на подобные сайты обнаруживаются во всех отчетах. Человек всегда является самым слабым звеном в любой системе защиты. Такое простое, но зачастую незаметное для глаза действие, как подмена в ссылке одного символа, например, Office 356 в оригинале Office 365, sbenbank а не sberbank, и т.п., приводит, в конечном итоге, к угрозе утечки важной информации.

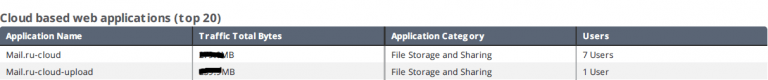

Использование облачного хранилища данных

Использование облачного хранилища данных

С одной стороны, многие компании вполне осознанно используют облачные сервисы в своих корпоративных целях, но с другой стороны, совершенно невозможно контролировать, какую именно информацию сотрудники выкачивают на такие облачные хранилища данных, если у вас, конечно, нет DLP-системы.

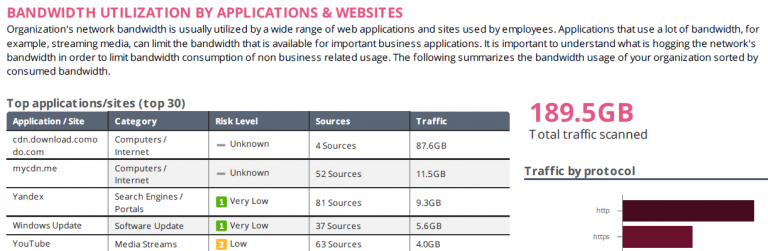

Анализ полосы пропускания

Анализ полосы пропускания

Ну и напоследок, CheckUp предлагает статистическую информацию, по которой можно определить наиболее «прожорливые» категории приложений и сайтов, использующих трафик компании.

Что дальше?

А дальше стоит внимательно изучить отчет, заботливо подготовленный CheckUp. Ведь среди тех угроз, которые он выявил, вполне могут быть ложные срабатывания или вполне легальное использование некоторых облачных сервисов или VPN-каналов. Сама проверка ставит перед собой цель обозначить проблемы и показать специалистам и руководству необходимость принятия мер по их устранению, собственными силами, если достаточно компетенций или привлечь специалистов Компании «ИЦ РЕГИОНАЛЬНЫЕ СИСТЕМЫ».

Сами меры могут быть совершенно различными как по стоимости, так и по сложности и возможности реализации. Так как внедрение готовых технических средств весьма дорогостоящее решение, мы рекомендуем, в случае выявления значительных уязвимостей провести более детальный аудит информационной безопасности. На результатах которого возможно более точно подобрать техническое решение и тем самым сможете сэкономить свой ИБ-бюджет.