Наличие на объекте информатизации действующего "Аттестата соответствия" дает право обработки информации с уровнем секретности (конфиденциальности) и на период времени, установленными в "Аттестате соответствия", а также его наличие является обязательным условием для получения ряда лицензий ФСТЭК России и ФСБ России.

Объекты, подлежащие обязательной аттестации

Обязательной аттестации подлежат объекты информатизации, предназначенные для обработки информации, содержащейся в государственных информационных системах, информации, составляющей государственную тайну, управления экологически опасными объектами, ведения секретных переговоров.

Для информационных систем, не являющихся государственными, аттестация, как правило, носит добровольный характер (добровольная аттестация) и может осуществляться по инициативе заказчика или владельца объекта информатизации. Аттестация информационных систем, не являющихся государственными, может быть обязательной в случаях, предусмотренных нормативно-правовыми актами Российской Федерации, например, при подключении информационных систем к государственным информационным системам.

Допускается аттестация информационной системы на основе результатов аттестационных испытаний выделенного набора сегментов информационной системы, реализующих полную технологию обработки информации Это может обеспечить распространение аттестата соответствия на другие сегменты информационной системы при условии их соответствия сегментам информационной системы, прошедшим аттестационные испытания.

Целью аттестации объекта информатизации является проверка соответствия применяемых средств и мер защиты требуемому уровню безопасности. К проверяемым требованиям относится:

- защита от НСД, в том числе компьютерных вирусов;

- защита от утечки или воздействия на информацию за счет выявления и изъятия возможно внедренных закладочных устройств;

- защита от утечки за счет ПЭМИН.

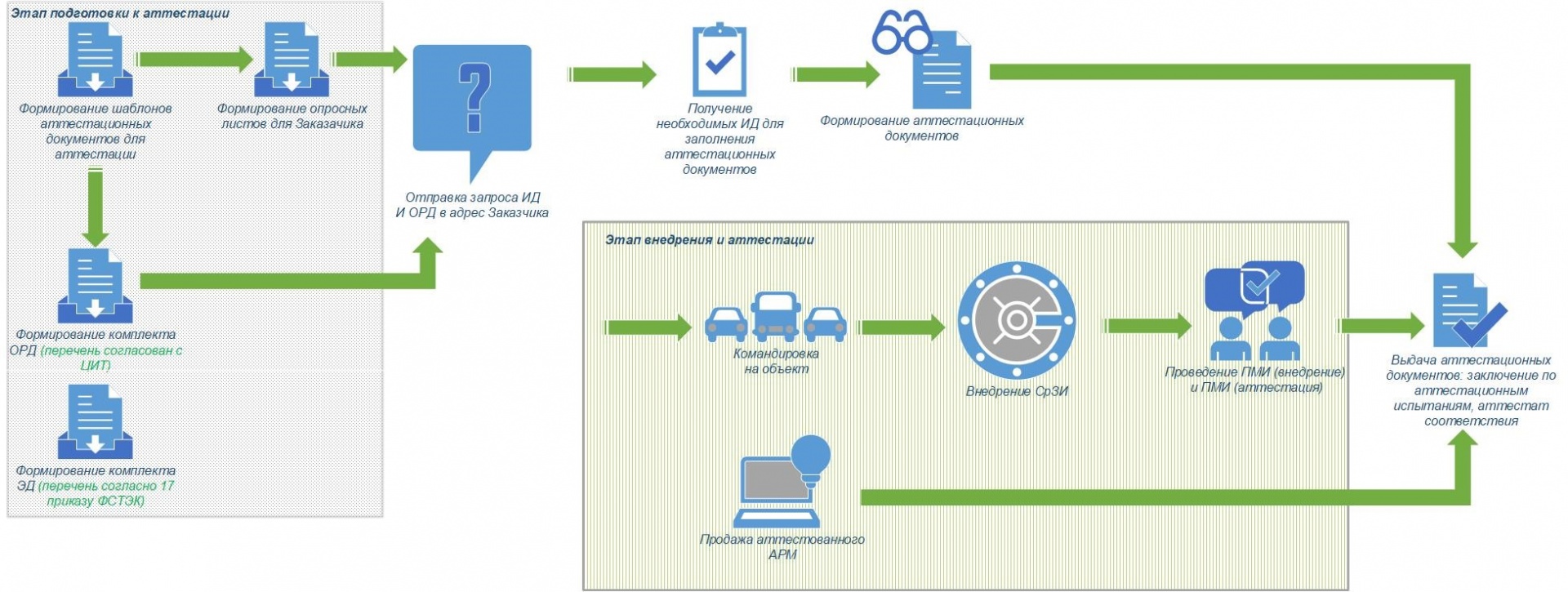

- подготовка объекта информатизации к аттестационным испытаниям;

- проведение аттестации объекта информации;

- выдача аттестата соответствия объекта информации.

- разработать комплект организационно-распорядительной документации (далее – ОРД), регламентирующей защиту конфиденциальной информации, и технический проект;

- утвердить ОРД;

- внедрить систему защиты информации (далее – СЗИ);

- подать заявку на аттестацию (в случае, если Заказчик полностью уверен в выполнении предыдущих этапов, и от нас непосредственно требуется только аттестация).

Требования к заказчику

До начала проведения работ по аттестации Заказчиком проверяется соответствие принятых организационных и технических мер защиты информации нормативно-правовым актам Российской Федерации, а также достаточность принимаемых организационных мер, отражаемых в организационно-распорядительной документации. С составом организационно-распорядительной документации для защиты информационных систем персональных данных вы можете ознакомиться в нашем материале.

Не всегда подготовленные Заказчиком документы могут быть разработаны в полном объеме, соответствовать требованиям по информационной безопасности, а также отражать реальный процесс защиты информации на объекте. Данные факторы в дальнейшем приводят к отказу в выдаче "Аттестата соответствия" с предложенным сроком повторной аттестации при условии устранения недостатков. Если же замечания непринципиального характера, "Аттестат соответствия" может быть выдан после проверки устранения этих замечаний.

Следовательно, срок аттестации затянется надолго, что приведет к потере временных ресурсов и денежных средств. Поэтому Заказчик должен быть уверен в достаточности реализованных организационных мер защиты информации, отраженных в организационно-распорядительной документации, в соответствии с нормативно-правовыми актами Российской Федерации, перед подачей заявки на аттестацию, или же может обратиться к нам за предоставлением полного комплекта документации, включая технический проект.

Этапы разработки технического проекта

Технический проект разрабатывается в соответствии с законодательством, действующими нормативными документами Российской Федерации. Реализация СЗИ осуществляется в рамках отдельных договоров на работы после утверждения Заказчиком проектных решений СЗИ АС. На подготовительном этапе нами осуществляется сбор данных для проектирования путем заполнения Заказчиком опросных листов и очного посещения объектов. На этапе реализации СЗИ АС выполняется разработка эксплуатационной документации, а также настройка и внедрение проектных решений.

На этапе аттестации объекта информатизации осуществляется подготовка аттестационных документов, в том числе:

‒ протокол исходных данных объекта информатизации;

‒ программа и методики аттестационных испытаний;

‒ протокол аттестационных испытаний;

‒ заключение аттестационных испытаний.

‒ аттестат соответствия (выдается в случае положительного заключения).

Процедура аттестации объекта информатизации представлена на рисунке ниже.

Результат проведённых работ

В результате проведенных работ Заказчик получает:

‒ отчет по результатам сбора исходных данных;

‒ результаты оценки достаточности организационно-распорядительной документации, регламентирующей защиту конфиденциальной информации;

‒ модель угроз;

‒ техническое задание на создание системы защиты АС;

‒ технический проект;

‒ комплект организационно-распорядительных документов;

‒ комплект аттестационных документов;

‒ аттестат соответствия АС;

‒ технический паспорт АС.

Внесение каких-либо изменений в аттестованную АС после получения "Аттестата соответствия" не допускается, поскольку это приведет к аннулированию действия аттестата.

|

Наши специалисты обладают опытом в проведении аттестации государственных информационных систем, информационных систем персональных данных (для оценки соответствия требованиям нормативно-правовых актов), а также банковских систем (в связи с необходимостью получения лицензии ФСБ).

|

Заказать услугу

|