187-ФЗ от 26.07.2017 «О безопасности критической информационной инфраструктуры Российской Федерации» вышедший в середине 2017 года и вступивший в силу с 1 января 2018 года еще с самого выхода в свет породил массу вопросов.

По прошествии полугода со дня вступления его в законную силу в сообществе специалистов по информационной безопасности возникло множество различных, иногда диаметрально противоположных, точек зрения относительно практики его применения.

В этой связи, Ассоциацией руководителей служб информационной безопасности была выдвинута инициатива по подготовке практического пособия, целью которого является формулировка рекомендаций (дорожной карты) для специалистов служб информационной безопасности и информационно-технического обеспечения, дающих понимание того, что такое критическая информационная инфраструктура и какие шаги необходимо предпринять для обеспечения ее безопасности на уровне организации.

Рисунок 1. Дорожная карта по выполнению требований Федерального закона «О безопасности критической информационной инфраструктуры»

Данное пособие является первой попыткой представить в комплексе весь спектр основных вопросов касающихся указанной тематики с учетом сложностей и неоднозначностей толкования принятых нормативно-правовых актов и отсутствия практики их право применения.

В целом, алгоритм связанный с обеспечением безопасности объектов критической информационной инфраструктуры в организации можно представить в виде следующих шагов (рисунок 1).

В главах данного пособия коллектив авторов – практиков в области защиты информации, рассматривает вопросы реализации указанного алгоритма, затрагивает ряд спорных и проблемных моментов, вызывающих вопросы у руководителей служб информационной безопасности и представителей бизнес сообщества.

Данное пособие подготовлено коллективом авторов – членов Ассоциации руководителей служб информационной безопасности (aciso.ru):

• Главы 1 и 2 – Константин Саматов

• Глава 3 – Лев Палей, Константин Саматов

• Глава 4 – Радмир Нафиков

• Глава 5 – Александр Мишурин

• Глава 6 – Николай Носов

Редакционная коллегия: Виктор Минин, Сергей Петренко, Сергей Чучаев, Александр Полещук.

ЧТО ТАКОЕ КРИТИЧЕСКАЯ ИНФОРМАЦИОННАЯ ИНФРАСТРУКТУРА? (ГЛАВА 1)

Основные понятия, касающиеся области обеспечения безопасности критической информационной инфраструктуры (далее по тексту – КИИ) сформулированы в статье 2 Федерального закона от 26.07.2017 № 187-ФЗ

«О безопасности критической информационной инфраструктуры Российской Федерации» (далее по тексту – Закон «О безопасности КИИ»). В соответствии с ней, под КИИ понимаются объекты КИИ, а также сети электросвязи, используемые для организации взаимодействия таких объектов.

Как видно из определения критическая информационная инфраструктура Российской Федерации представляет собой совокупность всех принадлежащих российским организациям и органам государственной власти объектов КИИ и обеспечивающих их взаимодействие сетей электросвязи.

Объекты КИИ – это имеющиеся у субъектов КИИ:

- Информационные системы (ИС). Одним из наиболее распространенных видов информационных систем являются информационные системы персональных данных (ИСПДн).

- Информационно-телекоммуникационные сети (ИТКС). Самыми распространенными видами информационно-телекоммуникационных систем являются корпоративные информационные сети и сеть международного обмена «Интернет».

- Автоматизированные системы управления (АСУ). Одним из наиболее распространенных видов указанных систем являются автоматизированные системы управления технологическими процессами (АСУ ТП) промышленных предприятий.

- функционирующие в одной из 14 сфер жизнедеятельности: здравоохранение, наука, транспорт, связь, энергетика, банковская сфера, сферы финансового рынка, топливно-энергетический комплекс, атомная энергетика, оборонная, ракетно-космическая, горнодобывающая, металлургическая и химическая промышленность;

- которым принадлежат (на праве собственности, аренды, ином законном основании) объекты КИИ.

Таким образом, закон предусматривает два вида субъектов КИИ – владельцы объектов КИИ и координаторы взаимодействия этих объектов.

С точки зрения практического применения следует иметь в виду, что при определении является ли организация (государственный орган, учреждение) субъектом КИИ, необходимо оценивать сферу функционирования не принадлежащей ей ИС, АСУ или ИТКС, а сферу деятельности самой организации.

ТИПОЛОГИЯ ОБЪЕКТОВ КИИ. (ГЛАВА 2)

Помимо отнесения того или иного хозяйствующего субъекта к критической информационной инфраструктуре, достаточно большое количество вопросов связано с типологией объектов критической информационной инфраструктуры (далее по тексту – Объект КИИ, ОКИИ).

Типология – это классификация объекта по его существенным признакам. Классификация имеет познавательное значение и предназначена для постоянного использования в науке или области практической деятельности, в целях выявления существенных сходства и различия между предметами, а также систематизации объектов по каким-либо признакам.

Прикладное (практическое) значение типологии в том, что правильное определение типа объекта КИИ позволяет сформировать перечень мер, необходимых для обеспечения его безопасности, в том числе с учетом требований специальных нормативных правовых актов:

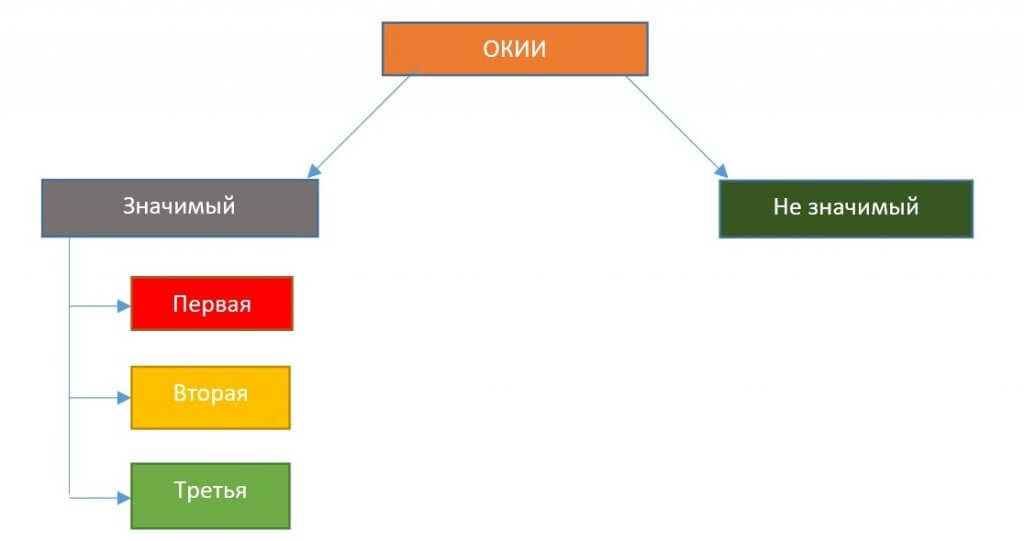

По значимости, ОКИИ подразделяются на следующие виды:

Классификация ОКИИ по значимости

С точки зрения значимости, объекты КИИ подразделяются на два вида: «значимый» и «не значимый», а значимые объекты делятся на три целевых уровня защищенности – «категории значимости» (в соответствии с ч. 3 ст. 7 Федерального закона «О безопасности критической информационной инфраструктуры Российской Федерации»): максимальный целевой уровень защищенности – первый, минимальный – третий.

От уровня защищенности значимого ОКИИ, которому он должен соответствовать (т.н. «целевой уровень безопасности объекта защиты»), зависит набор организационных и технических мер, обеспечивающих блокирование (нейтрализацию) угроз безопасности информации, последствиями которых может быть прекращение или нарушение его функционирования.

Что касается объектов КИИ не отнесенных к значимым, то для них не требуется построения дополнительной системы безопасности, состав и содержание мер защиты информации для указанных объектов регламентирован в нормативно-правовых актах, регулирующих вопросы безопасности конкретного вида систем: ИСПДн, АСУ ТП и т.п.

При этом, все субъекты (как значимые, так и нет), наделяются следующими правами (ст. 9 187-ФЗ):

- получать от федерального органа исполнительной власти, уполномоченного в области обеспечения безопасности критической информационной инфраструктуры Российской Федерации, информацию, необходимую для обеспечения безопасности значимых объектов критической информационной инфраструктуры, принадлежащих им на праве собственности, аренды или ином законном основании, в том числе об угрозах безопасности обрабатываемой такими объектами информации и уязвимостях программного обеспечения, оборудования и технологий, используемых на таких объектах;

- в порядке, установленном федеральным органом исполнительной власти, уполномоченным в области обеспечения функционирования государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации, получать от указанного органа информацию о средствах и способах проведения компьютерных атак, а также о методах их предупреждения и обнаружения;

- при наличии согласия федерального органа исполнительной власти, уполномоченного в области обеспечения функционирования государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации, за свой счет приобретать, арендовать, устанавливать и обслуживать средства, предназначенные для обнаружения, предупреждения и ликвидации последствий компьютерных атак и реагирования на компьютерные инциденты.

Помимо прав, на все субъекты КИИ возлагаются следующие обязанности:

- незамедлительно информировать о компьютерных инцидентах ФСБ России, а также Центральный банк Российской Федерации (в случае, если субъект критической информационной инфраструктуры осуществляет деятельность в банковской сфере и в иных сферах финансового рынка) в установленном ими порядке;

- оказывать содействие должностным лицам ФСБ России, в обнаружении, предупреждении и ликвидации последствий компьютерных атак, установлении причин и условий возникновения компьютерных инцидентов;

- в случае установки на объектах критической информационной инфраструктуры средств, предназначенных для обнаружения,предупреждения и ликвидации последствий компьютерных атак и реагирования на компьютерные инциденты, обеспечивать выполнение порядка, технических условий установки и эксплуатации таких средств, их сохранность.

С практической точки зрения, для выполнения возложенных на субъекта КИИ, не владеющего значимыми объектами, обязанностей, необходимо разработать регламент по реагированию на компьютерные инциденты (дополнить соответствующим разделом уже имеющийся регламент реагирования на инциденты информационной безопасности) в котором предусмотреть:

- алгоритм действий в случае нарушения функционирования объекта КИИ или безопасности обрабатываемой таким объектом информации;

- порядок информирования ФСБ России (Центрального банка РФ);

- правила взаимодействия и оказания содействия должностным лицам ФСБ России в ходе расследования инцидента и ликвидации его последствий.

Субъекты КИИ, которым принадлежат значимые объекты, также обязаны:

- Соблюдать требования по обеспечению безопасности значимых объектов КИИ, установленные ФСТЭК России. Данные требования установлены приказом ФСТЭК России от 25.12.2017 № 239. В дальнейших параграфах данного пособия будут рассмотрены наиболее значимые из них.

- Выполнять предписания должностных лиц ФСТЭК России, об устранении нарушений в части соблюдения требований по обеспечению безопасности значимого объекта КИИ, выданные этими лицами в соответствии со своей компетенцией. Данная обязанность предусматривает исполнение выданных по результатам государственного контроля (плановых и внеплановых проверок) предписаний об устранении выявленных нарушений. Порядок осуществления государственного контроля установлен Постановлением Правительства РФ от 17.02.2018 № 162 «Об утверждении Правил осуществления государственного контроля в области обеспечения безопасности значимых объектов критической информационной инфраструктуры».

- Реагировать на компьютерные инциденты в порядке, утвержденном ФСБ России, принимать меры по ликвидации последствий компьютерных атак, проведенных в отношении значимых объектов КИИ. Для выполнения данной обязанности необходимо регламентировать (в разработанном и утвержденном локальном нормативном акте) план действий персонала в случае возникновения компьютерного инцидента, в том числе направленных на ликвидацию его последствий, а также регламент взаимодействия с ФСБ России и Национальным координационным центром по компьютерным инцидентам. Наиболее важные моменты осуществления взаимодействия будут рассмотрены в следующих главах.

- Обеспечивать беспрепятственный доступ должностным лицам ФСТЭК России, к значимым объектам КИИ при реализации ими своих полномочий. В соответствии с постановлением Правительства РФ от 17 февраля 2018 г. № 162 «Об утверждении Правил осуществления государственного контроля в области обеспечения безопасности значимых объектов критической информационной инфраструктуры Российской Федерации» должностные лица ФСТЭК России при проведении проверок вправе:

• знакомиться с документами, касающимися обеспечения безопасности значимых объектов КИИ;

• получать доступ к значимым объектам КИИ и проводить оценку эффективности принимаемых мер по обеспечению безопасности с использованием сертифицированных программных и аппаратно- программных средств контроля, в том числе имеющихся у субъекта КИИ. Однако, следует отметить, что возможность и порядок использования таких средств контроля, проверяющие обязаны согласовать с руководителем субъекта КИИ или уполномоченным им должностным лицом. По оценкам экспертов, на практике, при проведении инструментального анализа защищенности, сотрудники ФСТЭК России будут стараться использовать имеющиеся у субъекта КИИ средства контроля защищенности и просить обеспечить их функционирование работников субъекта.

По сфере функционирования можно выделить 14 областей:

- здравоохранение;

- наука;

- транспорт;

- связь;

- энергетика;

- банковская сфера;

- сфера финансовых рынков;

- топливно-энергетический комплекс;

- атомная энергетика;

- оборонная промышленность;

- ракетно-космическая промышленность;

- горнодобывающая промышленность;

- металлургическая промышленность;

- химическая промышленность.

С точки зрения практического применения следует учитывать два момента:

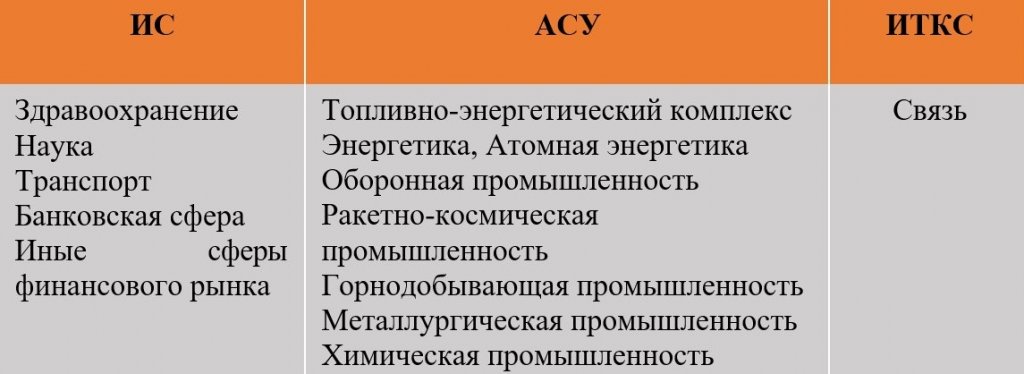

1. Для конкретной отрасли будет преобладающим конкретный вид объекта КИИ. Классификация объектов КИИ по сфере функционирования:

Классификация объектов КИИ по сфере функционирования. ИС – информационные системы; АСУ – автоматизированные системы управления; ИТКС – информационно-телекоммуникационные сети.

2. Необходимо оценивать, с точки зрения функционирования в той или иной сфере, именно субъекта, а не объект КИИ.

При этом, важным становится вопрос о том, как определить сферу деятельности самой организации? Очевидно, что основным документом, опираясь на который можно это сделать, является выписка из Единого государственного реестра юридических лиц (ЕГРЮЛ), в которой содержатся сведения о заявленных организацией видах деятельность и наличии у нее

лицензий. Кроме того, информация о сфере функционирования организации содержится в ее Уставе (Положении). При этом, как правило, информация Устава (Положения) и ЕГРЮЛ совпадает.

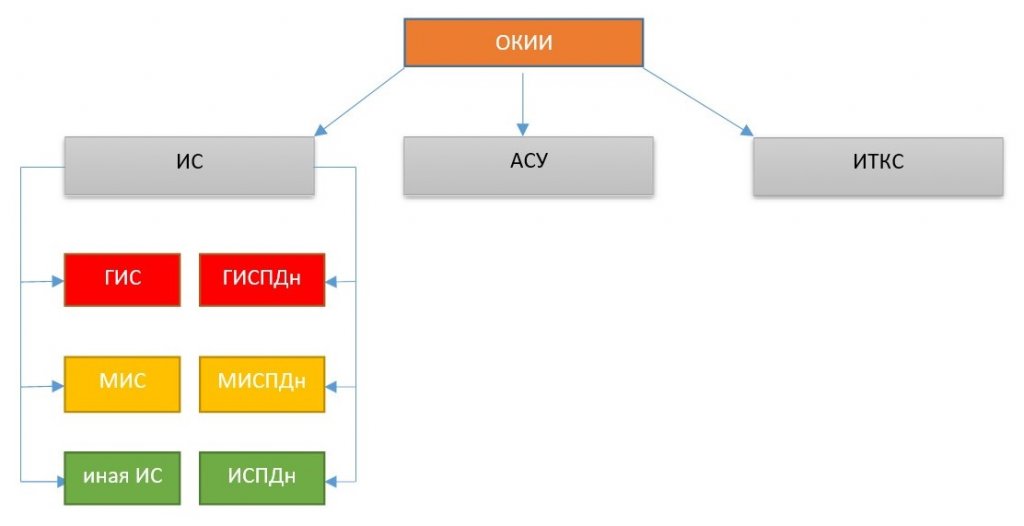

По виду системы объекты КИИ подразделяются на следующие виды:

Классификация ОКИИ по виду системы.

ГИС – государственная информационная система, МИС – муниципальная информационная система, ИСПДн – информационная система персональных данных, ГИСПДн – государственная информационная система персональных данных, МИСПДн – муниципальная система персональных данных.

С практической точки зрения важность правильного определения вида системы позволяет понять, какой перечень мер необходимо применять для обеспечения безопасности ОКИИ.

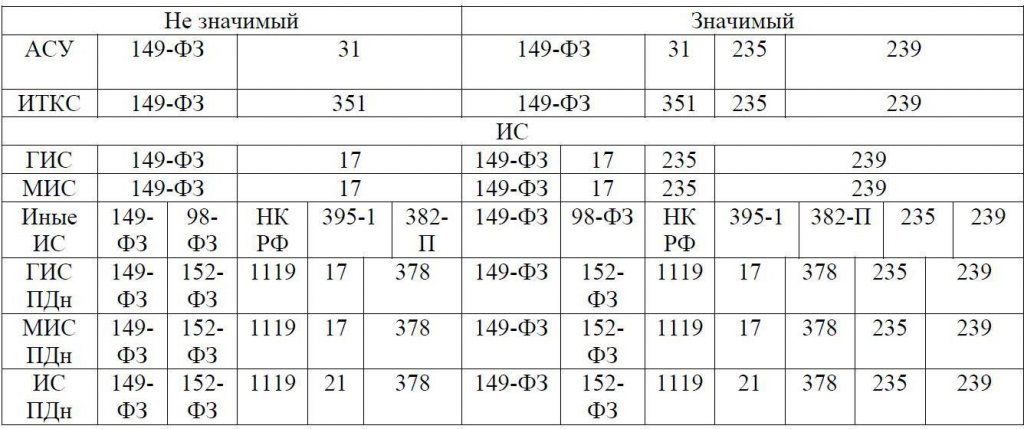

Основные нормативно-правовые акты, устанавливающие меры защиты ОКИИ

Пояснение к таблице:

- НК РФ – Налоговый кодекс Российской Федерации

- 98-ФЗ – Федеральный закон от 29.07.2004 № 98-ФЗ «О коммерческой тайне»

- 149-ФЗ – Федеральный закон от 27.07.2006 № 149-ФЗ «Об информации, информационных технологиях и о защите информации»

- 152-ФЗ – Федеральный закон от 27.07.2006 № 152-ФЗ «О персональных данных»

- 395-1 – Федеральный закон от 02.12.1990 № 395-1 «О банках и банковской деятельности»

- 1119 – Постановление Правительства РФ от 01.11.2012 № 1119 «Об утверждении требований к защите персональных данных при их обработке в информационных системах персональных данных»

- 351 – Указ Президента Российской Федерации от 17.03.2008 № 351 «О мерах по обеспечению информационной безопасности Российской Федерации при использовании информационно- телекоммуникационных сетей международного информационного обмена»

- 17 – Приказ ФСТЭК России от 11.02.2013 № 17 «Об утверждении Требований о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах»

- 21 – Приказ ФСТЭК России от 18.02.2013 № 21 «Об утверждении Состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных»

- 31 – Приказ ФСТЭК России от 14.03.2014 № 31 (ред. от 09.08.2018) «Об утверждении Требований к обеспечению защиты информации в автоматизированных системах управления производственными и технологическими процессами на критически важных объектах, потенциально опасных объектах, а также объектах, представляющих повышенную опасность для жизни и здоровья людей и для окружающей природной среды»

- 235 – Приказ ФСТЭК России от 21.12.2017 № 235 «Об утверждении требований к созданию систем безопасности значимых объектов критической информационной инфраструктуры российской федерации и обеспечению их функционирования»

- 239 – Приказ ФСТЭК России от 25.12.2017 №239 «Об утверждении Требований по обеспечению безопасности значимых объектов КИИ РФ»

- 378 – Приказ ФСБ России от 10.07.2014 № 378 «Об утверждении Состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных с использованием средств криптографической защиты информации, необходимых для выполнения установленных Правительством Российской Федерации требований к защите персональных данных для каждого из уровней защищенности»

- 382-П – Положение Банка России от 9 июня 2012 г. № 382-П «О требованиях к обеспечению защиты информации при осуществлении переводов денежных средств и о порядке осуществления Банком России контроля за соблюдением требований к обеспечению защиты информации при осуществлении переводов денежных средств»

Таким образом, правильное определение типа объекта КИИ позволяет определить набор мер, необходимых для создания системы безопасности, а также избежать ошибок при категорировании.

Скачать полную версию пособия по проведению работ связанных с 187-ФЗ "О безопасности объектов КИИ"

НЕКОТОРЫЕ ОТВЕТЫ РЕГУЛЯТОРА НА СПОРНЫЕ ВОПРОСЫ

Данные ответы получены на официальный запрос АРСИБ во ФСТЭК России:

Вопрос: Каким образом желательно составить перечень по системам (ИС, ИТКС, АСУ)? Например, автоматизированные системы цеха оставить полностью (АСУ Цеха) или стоит все-таки делить по агрегатам (АСУ агрегата 1, АСУ агрегата 2 и т.д.)?

Ответ: Решение о степени детализации объектов критической информационной инфраструктуры принимается субъектом критической информационной инфраструктуры самостоятельно с учетом определений терминов «информационная система», «информационно- телекоммуникационная сеть» и «автоматизированная система управления», приведенных в пунктах 3 и 4 статьи 2 Федерального закона от 27 июля 2006 г. № 149-ФЗ «Об информации, информационных технологиях и о защите информации», в пункте 1 статьи 2 Федерального закона от 26 июля 2017 г. № 187-ФЗ «О безопасности критической информационной инфраструктуры Российской Федерации» (далее – Федеральный закон № 187-ФЗ), а также на основании эксплуатационной и технической документации на указанные объекты критической информационной инфраструктуры.

Вопрос: Необходимо составлять перечень абсолютно всех систем предприятия, в том числе и самых незначительных?

Ответ: В соответствии с подпунктами «а» – «г» пункта 5 Правил категорирования объектов критической информационной инфраструктуры Российской Федерации, утвержденных постановлением Правительства Российской Федерации от 8 февраля 2018 г. № 127 (далее – Правила), в перечень объектов критической информационной инфраструктуры, подлежащих категорированию, включаются только объекты критической информационной инфраструктуры, реализующие управленческие, технологические, производственные, финансово-экономические и (или) иные процессы в рамках выполнения функций (полномочий) или осуществления видов деятельности субъекта критической информационной инфраструктуры, нарушение и (или) прекращение которых может привести к негативным социальным, политическим, экономическим, экологическим последствиям, последствиям для обеспечения обороны страны, безопасности государства и правопорядка, оцениваемым в соответствии с Перечнем показателей критериев значимости объектов критической информационной инфраструктуры Российской Федерации и их значениями, утвержденными постановлением Правительства Российской Федерации от 8 февраля 2018 г. № 127.

Вопрос: При изменении какого-либо пункта Сведений (форма утверждена приказом ФСТЭК России №236) – например, сведений о применяемых мерах защиты (ведь планируется постепенное создание полноценной системы защиты информации), либо при выводе объекта КИИ из эксплуатации, каков для Субъекта КИИ порядок информирования ФСТЭК России об этих изменениях? Какой приемлемый период для информирования о происшедших изменениях?

Ответ: В соответствии с законодательством о безопасности критической информационной инфраструктуры сведения о результатах присвоения объекту критической информационной инфраструктуры одной из категорий значимости либо об отсутствии необходимости присвоения ему одной из таких категорий представляются в ФСТЭК России только в следующих случаях:

- присвоение или неприсвоение категории значимости объекту критической информационной инфраструктуры в соответствии с частью 4 статьи 7 Федерального закона № 187-ФЗ;

- устранение в соответствии с частью 9 статьи 7 Федерального закона

№ 187-ФЗ выявленных ФСТЭК России недостатков в результате проверки сведений о результатах присвоения объекту критической информационной инфраструктуры одной из категорий значимости либо об отсутствии необходимости присвоения ему одной из таких категорий, осуществленной в соответствии с частью 6 статьи 7 Федерального закона № 187-ФЗ;

- изменение категории значимости значимого объекта критической информационной инфраструктуры в одном из случаев, приведенных в части 12 статьи 7 Федерального закона № 187-ФЗ;

- пересмотр установленной категории значимости значимого объекта критической информационной инфраструктуры в соответствии с пунктом 21 Правил.

В указанных случаях сведения о результатах присвоения объекту критической информационной инфраструктуры одной из категорий значимости либо об отсутствии необходимости присвоения ему одной из таких категорий представляются в ФСТЭК России в сроки, предусмотренные Федеральным законом № 187-ФЗ и Правилами.

Законодательством о безопасности критической информационной инфраструктуры информирование ФСТЭК России об изменениях сведений об объекте критической информационной инфраструктуры в иных случаях не предусмотрено.

|

Наши специалисты готовы провести все необходимые работы по выполнению требований ФЗ-187. Отправьте нам заявку и мы свяжемся с вами в течении одного рабочего дня.

|

Заказать услугу

|