По нефтепроводу Colonial Pipeline протяженностью 8850 км ежедневно транспортируется 2,5 млн баррелей нефтепродуктов, обеспечивая 45% потребности Восточного побережья в дизеле, бензине и авиационном топливе.

В пятницу трубопровод полностью остановился из-за кибератаки и пока не вернулся к работе. Ответственность за нападение взяла на себя группировка DarkSide. Аналитики считают, что она может состоять из русскоязычных хакеров.

Источники Си-эн-эн называют группировку "русскими хакерами", оговариваясь, что они вряд ли связаны с правительством. Джеймс Чапелл, глава лондонской компании по кибербезопасности Digital Shadows, выражается более осторожно - он считает, что это русскоязычная группировка, вероятно, из граждан стран бывшего Советского Союза. DarkSide и ее сообщники никогда не атаковали объекты в постсоветских странах.

Из-за действий хакеров Восточному побережью США угрожает энергетический кризис.

Чрезвычайное положение

Распоряжением минтранса США в воскресенье в 18 штатах были ослаблены нормы перевозки топлива по дорогам - водителям компаний-перевозчиков нефтепродуктов разрешено работать дольше установленного законом рабочего дня.

Из-за остановки трубопровода начали расти котировки нефтепродуктов: в понедельник эксперты предсказывают рост на 2-3%, но чем дольше не работает трубопровод, тем больше риск тяжелых экономических последствий.

Из-за остановки Colonial Pipeline большие объемы топлива скопились на нефтеперерабатывающих заводах в Техасе, говорит независимый аналитик Гаурав Шарма. "Если все не решат ко вторнику, у них будут большие проблемы, - считает он. - В первую очередь проблемы коснутся Атланты и Теннеси, потом по принципу домино доберутся до Нью-Йорка".

Трейдеры по словам Шармы, сейчас сбиваются с ног, пытаясь найти нефть. Запасы топлива и нефти в США падают, а спрос, особенно на бензин, растет по мере возвращения водителей на дороги после карантина.

Экстренные меры правительства позволяют перевозить нефтепродукты в Нью-Йорк на танкерах. Однако Гаурав Шарма говорит, что для компенсации потери трубопровода этого далеко не достаточно. По информации агентства Рейтер, трейдеры Восточного побережья в понедельник забронировали по меньшей мере шесть танкеров для поставки нефти в Нью-Йорк.

Что известно о нападении?

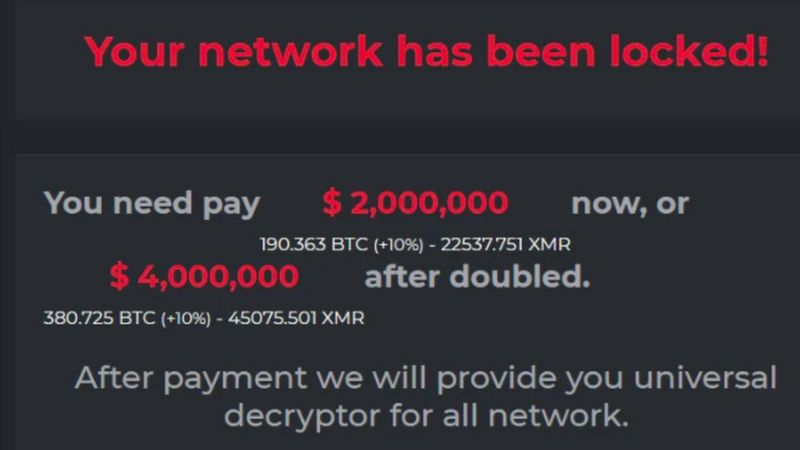

Источники западных СМИ говорят, что за кибератакой, которая вывела из строя трубопровод, стоит группа хакеров, известных под именем DarkSide. В четверг они проникли в сеть управляющей компании и похитили почти 100 гигабайт данных, после чего "заперли" их на компьютерах - и в пятницу потребовали выкуп. Они угрожают, что если выкуп не заплатят, данные будут "слиты" в интернет.

В компании Colonial говорят, что сотрудничают со следствием, экспертами по кибербезопасности и Министерством энергетики США.

В воскресенье компания сообщила, что ей удалось наладить работу труб между некоторыми терминалами и точками доставки, хотя четыре основные ветки трубопровода отключены. Colonial уточнила, что трубопровод прекратил работу из-за необходимости "снизить риски". В компании заявили, что вернут его к работе, только когда сочтут, что "это безопасно и не нарушает федеральных регулятивных норм".

Ransomware как услуга

Случившееся с трубопроводом Colonial - пример кибератаки Ransomware (то есть "программы-вымогателя"), нацеленной не просто против бизнеса, а на важный для страны элемент инфраструктуры.

Для этого преступники использовали беспрецедентно масштабную компьютерную систему стоимостью десятки миллионов долларов. Такого в индустрии кибербезопасности не видели еще никогда.

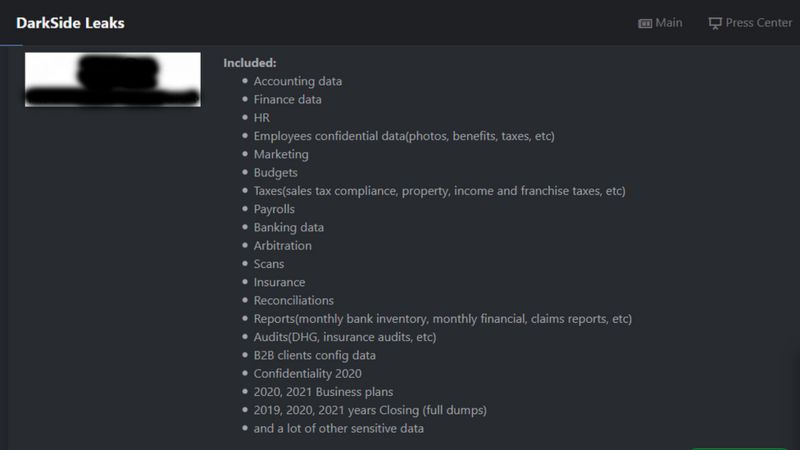

Во время нападения DarkSide отправило на экраны компьютеров своих жертв сообщения о том, что их данные похищены. Им также отправили "информационный пакет", в котором хакеры перечисляют, какими именно файлами им удалось завладеть, - и сообщают, что теперь они зашифрованы.

При этом преступники также указывают адрес заранее созданной интернет-страницы, на которой выложена украденная информация - в случае если жертвы не заплатят выкуп в нужный срок, эта страница будет автоматически опубликована. Кроме того, хакеры обещают опубликовать доказательства подлинности похищенной информации - и более того, удалить эти файлы из сети жертв нападения.

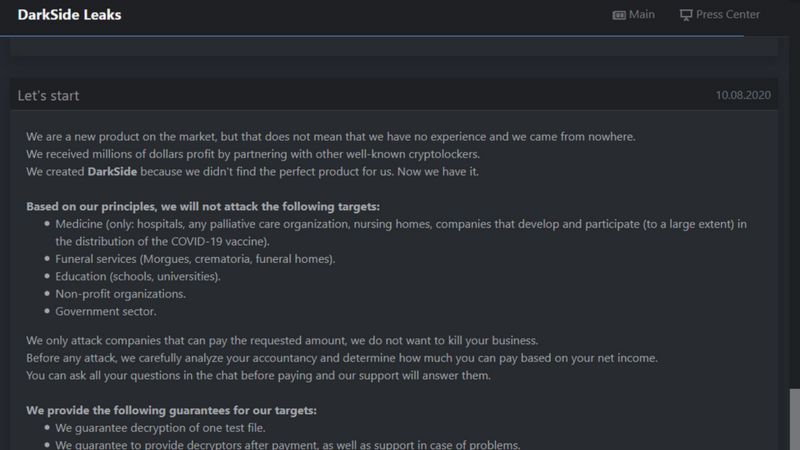

По данным лондонской компании по кибербезопасности Digital Shadows, хакерская группа DarkSide действует по принципу бизнес-сообщества. Группировка сама разрабатывает программы для шифрования и хищения данных, а потом проводит обучение сообщников, которые получают набор инструментов: собственно, хакерскую программу, шаблон письма с требованиями, а также инструкции о том, как правильно проводить атаки.

Затем сообщники делятся с DarkSide частью выручки от успешных атак. В марте, когда группировка выпустила новый, быстро шифрующий данные вирус, она разослала журналистам пресс-релиз и предложения об интервью.

У DarkSide есть даже свой сайт в "даркнете", где перечислены названия компаний, ставших жертвами группировки, информация о похищенных данных и "этические принципы" - здесь хакеры перечисляют организации, на которые они никогда не нападут.

Как прошла атака

В Digital Shadows считают, что успех атаки на американский нефтепровод обеспечили коронавирусные ограничения - на рабочем месте в компании находилось меньше сетевых инженеров, чем обычно, большая их часть работала из дома.

Основатель Digital Shadows Джеймс Чапелл считает, что DarkSide просто купила логин и пароль от используемой компанией утилиты удаленного доступа, например TeamViewer или Microsoft Remote Desktop.

"Сегодня мы видим много жертв, это уже стало действительно большой проблемой, - говорит Чапелл. - Количество небольших компаний, ставших жертвами, делает это проблемой для мировой экономики".

Данные Digital Shadows показывают, что преступники, скорее всего, находятся в стране, где понимают русский язык, поскольку DarkSide избегает нападений на компании в странах бывшего Советского Союза, таких как Россия, Казахстан и Украина.

Источник: bbc.com

Доподлинно неизвестно, как именно произошла Ransomware-атака на инфраструктуру компании Colonial, но защититься от подобных инцидентов (программы-шифровальщики) можно, следуя стандартным рекомендациям:

1. Запретить удалённые подключения из общественных сетей, если это не является крайне необходимым. Использовать для таких подключений «сильные» пароли и открывать точечные доступы на файерволе. В идеале, необходимо использовать VPN-решения, обязательно проверяя наличие патчей и обновлений ПО для VPN.

2. Постоянно следить за обновлениями и патчами критических уязвимостей для ОС, начиная с рабочих станций и заканчивая контроллером домена. Часто шифровальщики используют «0-day» уязвимости, ответственность по закрытию которых лежит на вендорах.

3. Делать бэкапы, желательно различной длины - годовые, ежеквартальные, ежемесячные, еженедельные ежедневные и т.д., в зависимости от критичности данных, интенсивности изменений и т.д. Бэкапы необходимо периодически проверять на возможность восстановления из них. Они должны храниться в отдельных сегментах сети.

4. Уделять пристальное внимание защите конечных точек антивирусным ПО.

5. Проводить регулярное обучение и проверку персонала по защите информации (в рамках их должностных обязанностей – например, не открывать подозрительные ссылки в письме, не хранить пароль в видимом и общедоступном месте и т.п.).

Дмитрий Руденко. ИЦРС.