Новости

За последние два года российские кредитные учреждения значительно увеличили расходы на обеспечение информационной безопасности.

В 2023 году в мире произошло более 11,5 тысяч инцидентов, связанных с утечками данных, согласно результатам исследования, проведенного.

В 2023 году Россия и страны СНГ стали свидетелями увеличения числа кибер атак, особенно в промышленных, финансовых и IT-организациях.

В современном мире, где технологии играют все большую роль в нашей жизни, вопросы кибербезопасности становятся все более актуальными.

В преддверии сезона отпусков российские граждане столкнулись с новой волной мошенничества, которое активно развивается в сфере туризма. Специалисты по информационной безопасности банка ВТБ предупреждают о возросшей активности аферистов и киберпреступников, использующих различные методы для обмана людей.

Основные угрозы в сфере кибербезопасности в России в 2024 году будут связаны с развитием технологий и увеличением количества подключенных к интернету устройств.

Банк России обнародовал свой новый стандарт, который касается обеспечения безопасности финансовых услуг при удаленном подтверждении личности клиентов.

Новый вид мошенничества - компенсация от государства, предназначенными для пострадавших от военных спецопераций.

Количество мошеннических веб-ресурсов в российском сегменте интернета стремительно растет вследствие использования готовых и недорогих решений.

В Российской Федерации появилась инициатива о классификации преступлений, совершенных с использованием информационно-коммуникационных технологий, как особых обстоятельств, усугубляющих их характер.

Российские граждане в значительной степени несут ответственность за утечки большого объема личных данных, которые злоумышленники и киберпреступники часто крадут у них.

Россияне всегда проявляли предпочтение в отношении передачи своих персональных данных непосредственно сотрудникам компаний, чем искусственному интеллекту. Доверие к людям остается одной из главных ценностей в этой цифровой эпохе.

Мошеннические атаки с использованием функции трансляции экрана телефона

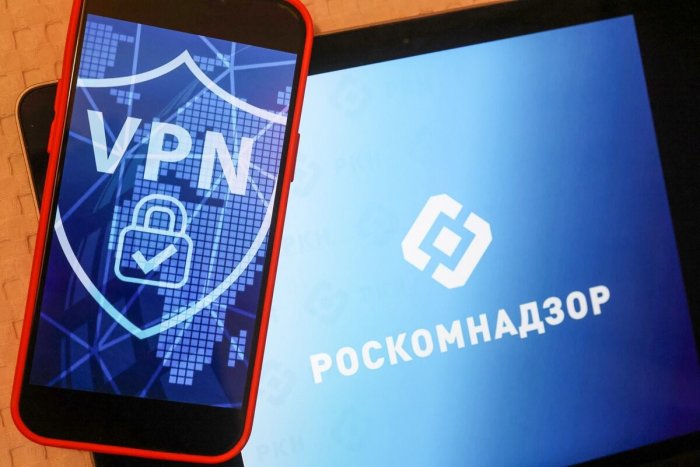

Роскомнадзор продолжает борьбу с обходом блокировок в России

Самые популярные кириллические пароли — йцукен, привет и подружка

Федеральное агентство по техническому регулированию и метрологии (Росстандарт) утвердило национальный стандарт протокола защищенного обмена для индустриальных систем

Российским пользователям были предложены ряд рекомендаций по защите своих паролей в сети Интернет.

Россия хочет вложить более 25 миллиардов рублей в развитие российской кибербезопасности